- news

- Celebrando 10 años de Tails!

En 2019, estamos especialmente orgullosos de celebrar contigo los 10 años de Tails.

La primera versión de Tails, por aquel entonces amnesia, se anunció en 2009. Desde entonces hemos lanzado 98 versiones de Tails, que se han utilizado más de 40 millones de veces.

Aquí tienes algunas historias sobre cómo empezó todo y algunas capturas de pantalla antiguas. Pero antes, ¡la tarta de cumpleaños!

_____

|_|_|_|

| . . |

|_____|

´ `

| |

| :-) |

{} {}

|| ||

_||_______||_

{} {~ ~ ~ ~ ~ ~ ~} {}

|| { ~ ~ ~ ~ ~ ~ } ||

__||__{_____________}__||__

{\/\/\/\/\/\/\/\/\/\/\/\/\/\}

{} { H a p p y \} {}

|| {\/\/\/\/\/\/\/\/\/\/\/\/\/\} ||

__||_{___________________________}_||__

{\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\}

{ B i r t h d a y }

{ ! ! ! T a i ls ! ! ! }

{/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/}

{_______________________________________}

2009–2010: amnesia, T(A)ILS, y sus antecesores

Hoy, Tails se basa en Debian, Tor y GNOME. Heredamos de su trabajo e intentamos contribuir para crear un ecosistema saludable de herramientas fiables, seguras y fáciles de usar.

Cuando iniciamos el proyecto amnesia allá por 2009, otros proyectos anteriores a nosotros allanaron el camino a lo que es hoy Tails:

Knoppix, nacida en el año 2000 y que sigue viva hoy en día, fue la primera distribución popular de Linux en vivo. En aquel entonces, fue un logro pionero poder iniciar y utilizar Linux sin pasar por largas, muy complejas e inciertas "partes" de la instalación de Linux. Knoppix se diseñó principalmente para la comodidad y el diagnóstico.

ELE, nacido en 2005 y basado en Damn Small Linux, Anonym.OS, nacido en 2006 y basado en OpenBSD, e Incognito, nacido en 2007 y basado en Gentoo, llevaron el concepto de sistemas operativos vivos un poco más allá centrándose en la seguridad, el anonimato en línea y el uso de Tor.

Incognito fue el primer sistema operativo en vivo en incluir un conjunto completo de aplicaciones preconfiguradas para pasar por Tor (navegador, cliente de correo electrónico, cliente IRC, etc.), ofrecer un directorio Home persistente, e incluso permitir alojar servicios onion. Incognito fue también el primer sistema operativo en vivo en recibir un reconocimiento oficial del Proyecto Tor.

El autor original de Incognito, Pat Double, dimitió en 2007 y anonym, que todavía trabaja para Tails, se hizo cargo del mantenimiento.

El 16 de agosto de 2009, intrigeri anunció la primera versión de amnesia en la lista de correo tor-talk.

En marzo de 2010, Incognito fue declarado muerto y amnesia su "sucesor espiritual". Unas semanas más tarde, amnesia pasaría a llamarse T(A)ILS, The Amnesic Incognito Live System, para representar la fusión entre amnesia e Incognito.

Rápidamente nos dimos cuenta de que tener paréntesis en nuestro nombre parecía muy radical pero era bastante confuso y finalmente nos decidimos por Tails en 2011. Ocho años después, seguimos viendo que la mayoría de la gente en Internet lo escribe como TAILS aunque nunca se ha escrito en mayúsculas en nuestra web.

¡Eh, gente, es Tails, no TAILS!

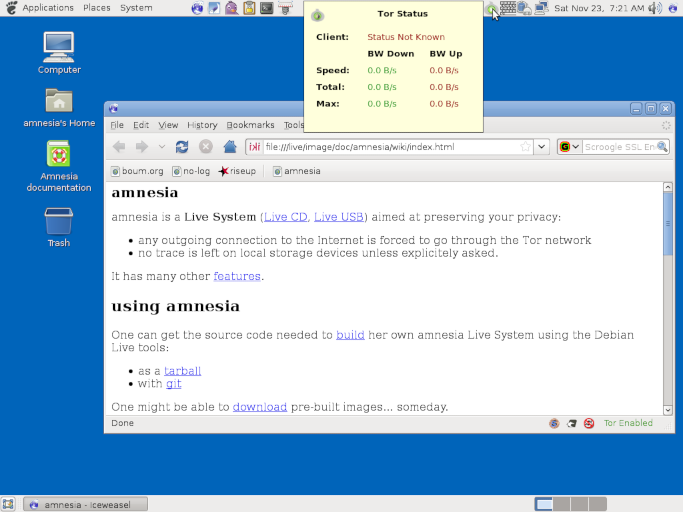

Así es como amnesia 0.2 y nuestro sitio web se veían en 2009. El navegador era Iceweasel con Tor Button y el controlador de Tor era TorK.

2011-2014: funcionalidades principales, Tails 1.0 y reconocimiento público

Hasta Tails 1.0 (abril de 2014), desarrollaríamos la mayoría de las funcionalidades principales que conforman Tails en la actualidad:

- Instalador de Tails, bifurcado de Fedora Live USB Creator.

- Persistencia

- Pantalla de Bienvenida

- Actualizaciones automáticas

- Anonimización de direcciones MAC

- MAT (Metadata Anonymization Toolkit), que fue desarrollado por Julien Voisin como Google Summer of Code con nuestra ayuda en 2011.

Para apoyar este intenso desarrollo y la mayor responsabilidad sobre nuestros hombros, aceptamos nuestra primera subvención, de la Agencia Sueca de Desarrollo Internacional en 2011 y empezamos a pagar parte del trabajo de desarrollo.

En octubre de 2012, Tails se iniciaba unas 2 500 veces al día, 10 veces menos que hoy.

En junio de 2013, Edward Snowden revelaría miles de documentos clasificados sobre los programas de vigilancia de la NSA. Tails fue mencionado por tecnólogos famosos Bruce Schneier y Micah Lee como una de las herramientas que protegen de la vigilancia de la NSA.

En marzo de 2014, recibimos nuestro primer premio, el Access Innovation Prize for Endpoint Security. Según Access Now:

Tails encarna la exitosa colaboración de desarrolladores, formadores, profesionales de la seguridad para abordar el espectro de necesidades de los usuarios -- desde la usabilidad hasta la seguridad -- en entornos de alto riesgo.

Ese mismo mes lanzamos un concurso de logotipos. Fue reconfortante recibir 36 propuestas muy creativas. He aquí algunas de las mejores:

En abril de 2014, Freedom of the Press Foundation lanzó la primera campaña de recaudación de fondos para Tails y reveló que Tails "ha sido fundamental para todos los principales periodistas de la NSA". Desde entonces, Edward Snowden y los periodistas Laura Poitras, Glenn Greenwald y Micah Lee han declarado en repetidas ocasiones la importancia de Tails para su trabajo y nos han apoyado de muchas maneras.

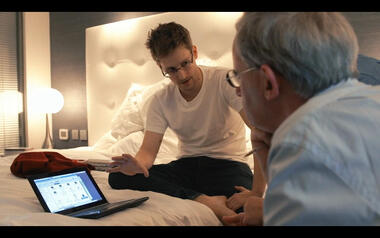

Imágenes de Citizenfour de Laura Poitras, minutos 37 y 41.

Imágenes de Citizenfour de Laura Poitras, minutos 37 y 41.

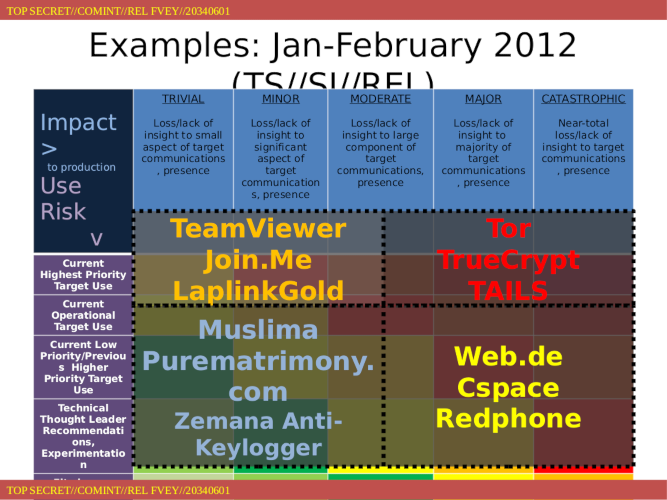

A few weeks later, the release of Tails 1.0 got press coverage on The Verge, CNET, Boing Boing, and many others. In December, Der Spiegel published internal NSA slides that categorize Tails as "catastrophic impact" and "highest priority":

Este es el aspecto que tenía Tails 1.0 en 2014. Tenía un modo de camuflaje que parecía Windows XP y el controlador Tor era Vidalia.

2015-2019 - Madurez, experiencia de usuario y automatización

En mayo de 2014, el equipo de experiencia de usuario de NUMA París nos invitó a organizar una sesión de pruebas de usabilidad de Tails con periodistas. Pedimos a los participantes que realizaran tareas ligeramente complejas, como establecer una conversación cifrada con otra persona utilizando Pidgin. La realidad nos golpeó con fuerza cuando todos los periodistas de la sala tuvieron problemas para instalar, iniciar o conectar Tails a Tor. Nos dimos cuenta de que, a pesar de haber establecido la mayoría de las características básicas en Tails 1.0, todavía teníamos mucho trabajo que hacer para que Tails fuera fácil de usar por la mayoría de la gente.

Desde entonces, hemos centrado nuestro trabajo en 3 aspectos del proyecto que no aportan tantas novedades, sino que garantizan su sostenibilidad y crecimiento a largo plazo: la experiencia del usuario, la integración continua y la sostenibilidad del proyecto.

Experiencia del usuario

Since these first usability tests in 2014, we systematically relied on user-centered design practices to ensure that all the major changes that we do in Tails are making it easier to use. We conducted 10 sessions of usability tests, used paper prototypes, conducted quantitative surveys, and defined better our audience using personas.

This usability work was key in all the work that we did since 2015 to make Tails easier to install:

- The installation instructions (2016) - The verification extension (2016) - The new Welcome Screen (2017) - The shift to USB images and Etcher (2019)

Continuous integration

To cope with this rapid development and the many releases, we built a cutting edge continuous integration infrastructure:

- Images of Tails are built automatically every time we develop a change for an upcoming release.

- These images are tested automatically against a comprehensive list of usability and security scenarios.

- All our images are reproducible, which allows security researchers to verify that the images distributed on our website have not been modified to introduce undisclosed security vulnerabilities.

The following video shows the test suite in action. On the left, it displays the scenario that is being tested, for example "symmetrically encrypting a message". On the right, it displays Tails being manipulated automatically according to the scenario.

This infrastructure increases the quality and reliability of our releases. It also makes it faster to publish emergency security releases when important vulnerabilities are fixed, for example in Firefox and Tor Browser.

Project sustainability

The combination of these efforts both on visible improvements and behind the scene had to go hand-in-hand with working on the sustainability of the project as an organization.

Since 2014:

- The number of Tails users was multiplied by 2.4, increasing by 20% each year on average, reaching 25000 daily users on average in 2019. Our yearly budget was multiplied by a similar amount, to reach 240 000€ (estimated) in 2019.

- We worked on foundational documents and processes to ensure a healthy community and project, such as our Code of Conduct, Social Contract, and Missions and values.

Sustainability cannot go without enjoying working together and having fun. We had memorable gatherings where we danced to the privacy-protecting sound of Rockwell — Somebody's Watching Me, Rap News — Whistleblower, Pete Seeger — The Onion Makes Us Strong (sic), The Police — Every Breath You Take, and Cyndi Lauper — Girls Just Want To Fix Bugs (sic), ate delicious vegan mafé from our beloved cooking team, and squashed an anarchist coup d'état.

In 2018 and 2019:

- 66 different people contributed to our main source code, including coders, writers, and translators.

- 22 different people were paid to work on Tails: a few of them full-time, most of them part-time or as consultants.

- We attended 21 conferences in 10 different countries to stay connected with the communities of the Tails ecosystem: related Free Software projects, digital security trainers, and users.

- 20 people, both workers and volunteers, attended our yearly gatherings.

Meanwhile, we counted no less than 21 projects, who also tried to build a live operating system for privacy and anonymity but are now abandoned.

A big thank you to everybody who either contributed to Tails or supported us:

- All the people mentioned in this article one way or another

- The people from other related Free Software projects that Tails relies upon

- The thousands of activists, journalists, and human-rights defenders who are using Tails everyday

- The digital security trainers and technologists who got excited about Tails in its early days and continue advocating for it today

- Everybody who ever contributed to our source code, including the dozens of translators

- Our sponsors and everybody who ever donated to Tails.

Thank you!