Limitacions de Tor

Tails deixa clar que esteu utilitzant Tor i probablement Tails

Tot el que feu a Internet des de Tails passa per la xarxa Tor.

Tor i Tails no us protegeixen fent-vos semblar un usuari d'Internet qualsevol, sinó fent que tots els usuaris de Tor i Tails semblin iguals. Es fa impossible saber qui és qui entre ells.

El vostre proveïdor de serveis d'Internet (PSI) i la xarxa local poden veure que us connecteu a la xarxa Tor. Encara que no saben quins llocs visiteu. Per ocultar que us connecteu a Tor, podeu utilitzar un pont de Tor.

Els llocs que visiteu poden saber que utilitzeu Tor, perquè la llista de nodes de sortida de la xarxa Tor és pública.

Els controls parentals, els proveïdors de serveis d'Internet i els països amb una forta censura poden identificar i bloquejar connexions a la xarxa Tor que no utilitzen ponts de Tor.

Molts llocs web us demanen que resolgueu un CAPTCHA o bloquegen l'accés des de la xarxa Tor.

Els nodes de sortida poden interceptar el trànsit al servidor de destinació

Tor amaga la vostra ubicació dels servidors de destinació, però no encripta totes les vostres comunicacions. L'últim repetidor d'un circuit Tor, anomenat node de sortida, estableix la connexió real amb el servidor de destinació. Aquest darrer pas es pot desencriptar, per exemple, si us connecteu a un lloc web utilitzant HTTP en comptes d'HTTPS.

El node de sortida pot:

Observar el vostre trànsit. És per això que el Navegador Tor i Tails inclouen eines per encriptar la connexió entre el node de sortida i el servidor de destinació, sempre que sigui possible.

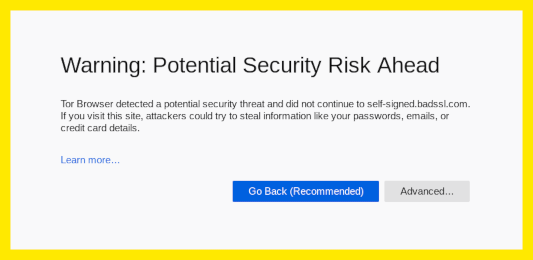

Pretén ser el servidor de destinació, una tècnica coneguda com a atac de màquina al mig (MitM, machine-in-the-middle en anglès). És per això que hauríeu de prestar encara més atenció a les advertències de seguretat del Navegador Tor. Si rebeu aquest avís, utilitzeu la funció de Nova Identitat del Navegador Tor per canviar el node de sortida.

Per saber més sobre quina informació està disponible per a algú que observa les diferents parts d'un circuit Tor, consulteu els gràfics interactius a Preguntes més freqüents de Tor: Els nodes de sortida poden escoltar les comunicacions?.

Els nodes de sortida de Tor s'han utilitzat en el passat per recollir informació sensible de connexions no encriptades. Els nodes de sortida maliciosos s'identifiquen i s'eliminen regularment de la xarxa Tor. Per obtenir un exemple, vegeu Ars Technica : L'expert en seguretat que va utilitzar Tor per recollir contrasenyes de correu electrònic del govern.

Els adversaris que miren els dos extrems d'un circuit Tor podrien identificar els usuaris

Un adversari, que pogués controlar els tres repetidors d'un circuit, podria desanonimitzar els usuaris de Tor.

Tor tria tres repetidors que pertanyen a tres operadors de xarxa diferents per a cada circuit.

Tails pren mesures addicionals per utilitzar diferents circuits per a diferents aplicacions.

La xarxa Tor té més de 6 000 repetidors. Les organitzacions que gestionen els repetidors de Tor inclouen universitats com el MIT, grups d'activistes com Riseup, organitzacions sense ànim de lucre com Derechos Digitales, empreses d'allotjament d'Internet com Private Internet Access, entre d'altres. La gran diversitat de persones i organitzacions que gestionen els repetidors de Tor fa que sigui més segur i sostenible.

Un adversari poderós, que pogués analitzar el moment i la forma del trànsit que entra i surt de la xarxa Tor, podria ser capaç de desanonimitzar els usuaris de Tor. Aquests atacs s'anomenen atacs de correlació d'extrem a extrem, perquè l'atacant ha d'observar els dos extrems d'un circuit Tor al mateix temps.

Cap xarxa d'anonimat utilitzada per a connexions ràpides, com ara la navegació per la web o la missatgeria instantània, pot protegir al 100% dels atacs de correlació d'extrem a extrem. En aquest cas, les VPN (Xarxes Privades Virtuals) són menys segures que Tor, perquè no utilitzen tres repetidors independents.

Els atacs de correlació d'extrem a extrem s'han estudiat en articles de recerca, però no sabem de cap ús real per desanonimitzar els usuaris de Tor. Per obtenir un exemple, vegeu Murdoch i Zieliński: anàlisi de trànsit mostrat per adversaris a nivell d'Internet-Exchange.