Limitaciones de la red Tor

Tails no oculta que estás usando Tor y probablemente Tails

Todo lo que haces en Internet desde Tails pasa por la red Tor.

Tor y Tails no te protegen haciéndote ver como cualquier usuario de Internet al azar, sino haciendo que todos los usuarios de Tor y Tails se vean iguales. Se vuelve imposible saber quién es quién entre ellos.

Tu proveedor de servicios de Internet (ISP) y tu red local pueden ver que te conectas a la red Tor. Pero no pueden saber qué sitios visitas. Para ocultar que te conectas a Tor, puedes usar un puente de Tor.

Los sitios que visitas pueden saber que estás usando Tor, porque la lista de nodos de salida de la red Tor es pública.

Los controles parentales, los proveedores de servicios de Internet y los países con una fuerte censura pueden identificar y bloquear las conexiones a la red Tor que no utilizan puentes Tor.

Muchos sitios web te piden que resuelvas un CAPTCHA o bloquean el acceso desde la red Tor.

Los nodos de salida pueden interceptar el tráfico hacia el servidor de destino

Tor hides your location from destination servers, but it does not encrypt all your communication. The last relay of a Tor circuit, called the exit node, establishes the actual connection to the destination server. This last step can be unencrypted, for example, if you connect to a website using HTTP instead of HTTPS.

El nodo de salida puede:

Observa tu tráfico. Es por eso que el Navegador Tor y Tails incluyen herramientas, como HTTPS Everywhere, para cifrar la conexión entre el nodo de salida y el servidor de destino, siempre que sea posible.

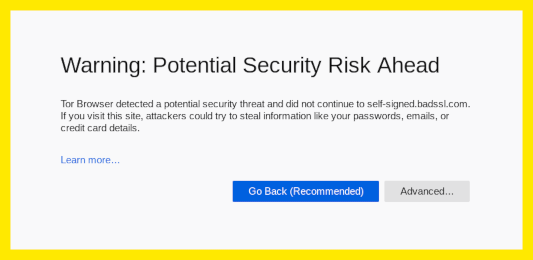

Finge ser el servidor de destino, una técnica conocida como ataque de máquina en el medio o machine-in-the-middle attack (MitM). Es por eso que deberías prestar aún más atención a las advertencias de seguridad en el Navegador Tor. Si recibes dicha advertencia, utiliza la funcionalidad de Nueva identidad del Navegador Tor para cambiar el nodo de salida.

Para obtener más información sobre qué información está disponible para alguien que observe las diferentes partes de un circuito Tor, consulta los gráficos interactivos en Preguntas frecuentes sobre Tor: ¿Pueden los nodos de salida espiar las comunicaciones?.

Los nodos de salida de Tor se han utilizado en el pasado para recopilar información confidencial de conexiones no cifradas. Los nodos de salida maliciosos se identifican y se eliminan periódicamente de la red Tor. Para ver un ejemplo, consulta Ars Technica: Un experto en seguridad utilizó Tor para recopilar contraseñas de correo electrónico gubernamentales.

Los adversarios que observan ambos extremos de un circuito Tor podrían identificar a los usuarios

Un adversario, que pudiera controlar los 3 repetidores en un circuito, podría desanonimizar a los usuarios de Tor.

Tor elige 3 repetidores que pertenecen a 3 operadores de red diferentes para cada circuito.

Tails toma medidas adicionales para usar diferentes circuitos para diferentes aplicaciones.

La red Tor tiene más de 6.000 repetidores. Las organizaciones que gestionan repetidores de Tor incluyen universidades como el MIT, grupos de activistas como Riseup, organizaciones sin fines de lucro como Derechos Digitales, empresas de alojamiento de Internet como Private Internet Access, etc. La enorme diversidad de personas y organizaciones que gestionan repetidores de Tor lo hace más seguro y sostenible.

Un adversario poderoso, que pudiera analizar el tiempo y la forma del tráfico que ingresa y sale de la red Tor, podría eliminar el anonimato de los usuarios de Tor. Estos ataques se denominan ataques de correlación de extremo a extremo, porque el atacante tiene que observar ambos extremos de un circuito Tor al mismo tiempo.

Ninguna red de anonimato utilizada para conexiones rápidas, como navegar por la web o mensajería instantánea, puede proteger al 100 % de los ataques de correlación de extremo a extremo. En este caso, las VPN (redes privadas virtuales) son menos seguras que Tor, porque no utilizan 3 repetidores independientes.

Los ataques de correlación de extremo a extremo se han estudiado en artículos de investigación, pero no conocemos ningún uso real para desanonimizar a los usuarios de Tor. Para ver un ejemplo, consulta Murdoch y Zieliński: Análisis de tráfico de muestra por adversarios a nivel de intercambio de Internet.