- install

- Install Tails from Windows

Что вам понадобится:

1 флешка

Only for Tails!

8 GB minimum

Ваш Tails

1 флешка

All data will be lost!

8 GB minimum

Windows 7

or later

macOS 10.10

Yosemite

or later

Linux

any distribution

Debian

Ubuntu

or another derivative

Another Tails

USB stick or DVD

Intel processor

not Apple M1 or M2

Smartphone

or printer

to follow the instructions

1 hour in total

½ hour

¼ hour

1.4 GB to download

½ hour to install

½ hour to upgrade

Detailed system requirements and recommended hardware.

Summary

Tails works on:

- Most PC computers that are less than 10 years old

- Some older Mac computers with an Intel processor

Tails does not work:

- Newer Mac computers with an Apple processor (M1 or M2)

- Smartphones or tablets

- Raspberry Pi

Tails might not work on:

Some older computers, for example, if they don't have 2 GB of RAM.

Some newer computers, for example, if their graphics card is incompatible with Linux. Nvidia or AMD Radeon cards often do not work in Tails.

See our list of known hardware compatibility issues.

Detailed hardware requirements

A USB stick of 8 GB minimum or a recordable DVD.

All the data on this USB stick or DVD is lost when installing Tails.

The ability to start from a USB stick or a DVD reader.

A 64-bit x86-64 IBM PC compatible processor.

2 GB of RAM to work smoothly.

Tails can work with less than 2 GB RAM but might behave strangely or crash.

Recommended hardware

Laptop models evolve too rapidly for us to be able to provide an up-to-date list of recommended hardware. Below are some guidelines if you, or your organization, are considering acquiring a laptop dedicated to running Tails.

For PC

Avoid "gaming" models with Nvidia or AMD Radeon graphics cards.

Consider buying a refurbished laptop from a high-end (professional) series. These are cheaper and will last longer than new but lower-quality laptops.

For example, the Lenovo ThinkPad series work well with Tails, including the X250, X1 Carbon, T440, T480, and T490 models.

If you live in a part of the world where buying refurbished laptops is uncommon, look on eBay and Amazon. Amazon offers a 90-day Amazon Renewed Guarantee.

Consider buying a new laptop from vendors who guarantee the compatibility with Linux and Tails like ThinkPenguin.

For Mac

Unfortunately, we don't know of any Mac model that works well in Tails and can run the latest macOS version.

Ваши шаги

Download Tails

Download Tails

Download the upgrade

Verify your download

Verify your download

Verify your download

Restart on the other Tails

Download balenaEtcher

Install balenaEtcher

Download balenaEtcher

Install balenaEtcher

Install Tails using balenaEtcher

Install Tails using GNOME Disks

Install Tails using dd

Install intermediary using balenaEtcher

Install intermediary using GNOME Disks

Install intermediary using GNOME Disks

Restart on your Tails USB stick

Restart on intermediary

Restart on intermediary

Install Tails by cloning

Upgrade your Tails by cloning

Restart on your new Tails

Welcome to Tails!

Предупреждения: Tails безопасен но не волшебен!

Tails безопаснее любой популярной операционной системы. Но никакая программа или операционная система — даже Tails! — не может защитить вас абсолютно от всего.

На этой странице мы советуем, как обеспечить безопасность, особенно если вы в «группе риска».

Защита личности при работе с Tails

Задача Tails — скрывать вашу личность.

Но некоторые занятия могут способствовать раскрытию личности:

- распространение файлов с включёнными метаданными (например, датами и временем съёмки, координатами места съёмки, данными об использованном устройстве);

- использование Tails для решения двух и более разных задач одновременно.

Ограничения сети Tor

Tails использует сеть Tor, потому что это самая надёжная и популярная сеть для защиты от слежки и цензуры.

Но у сети Tor есть свои ограничения:

- трудно скрыть, что вы используете Tor и Tails;

- непросто обеспечить защиту от мотивированных злоумышленников с большими возможностями.

Как снизить риски на сомнительных компьютерах

Tails вполне может работать на компьютере, заражённом вирусом.

Но Tails не может гарантировать защиту, если:

- загрузочная флешка Tails создана на заражённом компьютере;

- Tails запускается на компьютере с сомнительными BIOS, прошивкой или аппаратными составляющими.

Каждый человек подгоняет общие советы по безопасности под свои нужды и угрозы. Вот пара сборников рекомендаций:

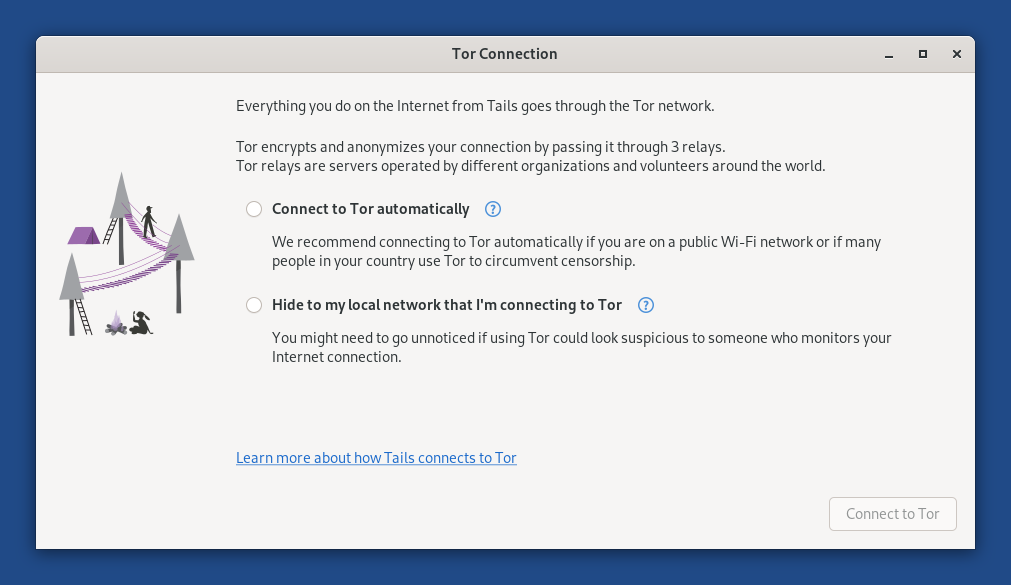

Download Tails

or download using BitTorrent BitTorrent

Save your download to your usual Downloads folder and not to the USB stick.

We recommend that you save your download to your Persistent Storage. Otherwise, Tails might stop responding if the RAM memory of the computer gets full.

Пока идёт скачивание, советуем почитать новости о свежей версии Tails 6.5 . Там описаны все изменения: новый функционал, решённые проблемы и список известных проблем.

Verify your download

Verify your download to make sure that it is safe and was not corrupted during download.

По окончании скачивания ваш клиент BitTorrent автоматически проверит полученный файл.

Проверка, описанная ниже, при скачивании с помощью BitTorrent носит необязательный характер.

Похоже, у вас отключён JavaScript. Для проверки скачанного файла можно:

включить JavaScript и перезагрузить страницу;

Compare manually the checksum of your download with the checksum of our images. In Tails, you can install GtkHash as Additional Software

Verify your download using our OpenPGP signing key and OpenPGP signature. OpenPGP signature.

Мы больше не даём инструкции, как проверять скачанные файлы с помощью OpenPGP.

See our security analysis of the different verification techniques.

Похоже, вы используете Internet Explorer. Для проверки скачанного файла, пожалуйста, используйте другой браузер.

or verify using the OpenPGP signature

OpenPGP signature OpenPGP signature

If you don't know how to use the OpenPGP signature, click instead on the button Select your download… to verify your download with JavaScript.

Проверка $FILENAME…

![]() Проверка завершилась

удачно! ($FILENAME)

Проверка завершилась

удачно! ($FILENAME)

![]() Ошибка проверки!

($FILENAME)

Ошибка проверки!

($FILENAME)

Скорее всего, проверка не удалась из-за ошибки или прерывания загрузки.

Проверка также может оказаться неудачной, если вы пытались проверить не последнюю версию Tails 6.5 .

Менее вероятно, проверка могла провалиться по причине скачивания вредоносного кода с нашего зеркала или в связи с сетевой атакой в вашей стране или локальной сети.

Обычно для решения проблемы достаточно скачать файл заново. Если не получается, пожалуйста, попробуйте скачать его в другом месте или с другого компьютера.

![]() Ошибка выбора

образа.

Ошибка выбора

образа.

Убедитесь, что выбрали USB-образ, который считывается в вашем браузере.

Убедитесь, что выбрали ISO-образ, который считывается в вашем браузере.

![]() Ошибка скачивания файла контрольной суммы с нашего сайта.

Ошибка скачивания файла контрольной суммы с нашего сайта.

Убедитесь, что ваш браузер имеет доступ к Интернету.

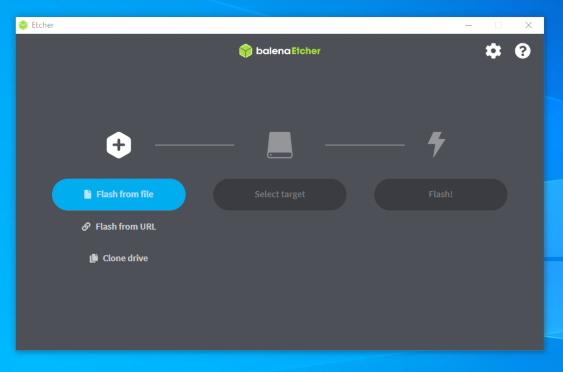

Download balenaEtcher

In the following steps, you will install an intermediary Tails using the Tails USB image that you downloaded earlier.

balenaEtcher is the Free Software tool that we recommend to install Tails on USB sticks.

Click on the following button to download balenaEtcher:

Save your download to your usual Downloads folder and not to the USB stick.

Install an intermediary Tails using balenaEtcher

Open Finder and choose balenaEtcher in Applications.

Open the balenaEtcher download.

At the security warning, confirm that you want to open balenaEtcher.

balenaEtcher starts.

If balenaEtcher does not start, restart Windows and try again.

Plug in the USB stick on which you want to install Tails. the intermediary Tails.

Постоянное хранилище на вашей флешке Tails не будет перенесено во временную копию Tails.

Click the Flash from file button.

Выберите скачанный ранее USB-образ.

Make sure that the USB image is called tails-amd64-6.5.img and has an .img file extension.

If the image has an .iso file extension, it is the wrong image. Please go back to the download step. download step. download step. download step.

Click the Select target button to select your USB stick.

Все данные на этой флешке будут потеряны.

Нажмите Flash.

При необходимости введите свой пароль.

Установка занимает несколько минут.

After installing Tails, balenaEtcher verifies the installation.

If the verification of balenaEtcher fails, try to install again or try using a different USB stick.

Close balenaEtcher.

Если появится сообщение о том, что флешка не читается, нажмите Eject для извлечения флешки.

Well done!

You have installed Tails on your USB stick.

In the next step, you will make your computer start on this USB stick.

Tails might not work on your computer, so good luck!

If you already started on the other Tails, go directly to step 3: Verify that the other Tails is up-to-date.

Open these instructions on another device

In the next step, you will shut down the computer. To be able to follow the rest of the instructions afterwards, you can either:

Scan this QR code on your smartphone or tablet:

Print these instructions on paper.

Take note of the URL of this page:

https://tails.net/install/windows?back=1

https://tails.net/install/mac?back=1

https://tails.net/install/linux?back=1

https://tails.net/install/expert?back=1

https://tails.net/install/clone/pc?back=1

https://tails.net/install/clone/mac?back=1

https://tails.net/upgrade/tails?back=1

https://tails.net/upgrade/windows?back=1

https://tails.net/upgrade/mac?back=1

https://tails.net/upgrade/linux?back=1

https://tails.net/upgrade/clone?back=1

Restart on the intermediary Tails

Restart on the other Tails

Restart on your Tails USB stick

Загрузите компьютер с флешки

-

Make sure that you have installed Tails using either:

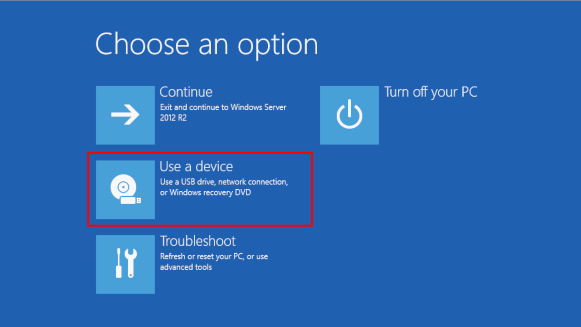

Click on the button.

Press and hold the Shift key while you choose Power ▸ Restart.

На экране Выбор действия выберите Использовать устройство.

If the Choose an option screen or the Use a device option don't appear, refer to the instructions on starting Tails using the Boot Menu key.

На экране Использовать устройство выберите Boot Menu (меню загрузки).

Windows завершит работу, компьютер перезагрузится, появится загрузочное меню.

Подключите вашу флешку Tails сразу после выбора загрузочного меню (пока Windows завершает свою работу).

If your Windows has no Boot Menu option available, make sure that your Tails USB stick is plugged in and choose your USB stick directly in the list of devices.

В дальнейшем мы Мы рекомендуем подключать флешку Tails только во время завершения работы Windows. Иначе какой-нибудь вирус в Windows может заразить флешку и поставить её безопасность под сомнение.

Such an attack is possible in theory but very unlikely in practice. We don't know of any virus capable of infecting Tails. See our warning on plugging Tails in untrusted systems.

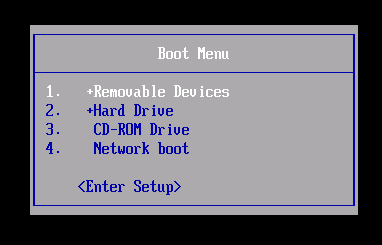

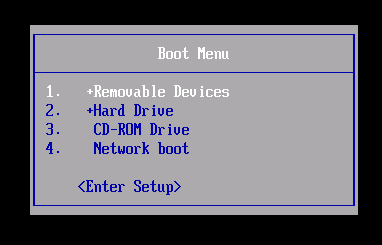

Загрузочное меню содержит список устройств, с которых можно загрузить ваш компьютер. На следующем скриншоте показан пример загрузочного меню.

В загрузочном меню выберите вашу флешку и нажмите Enter.

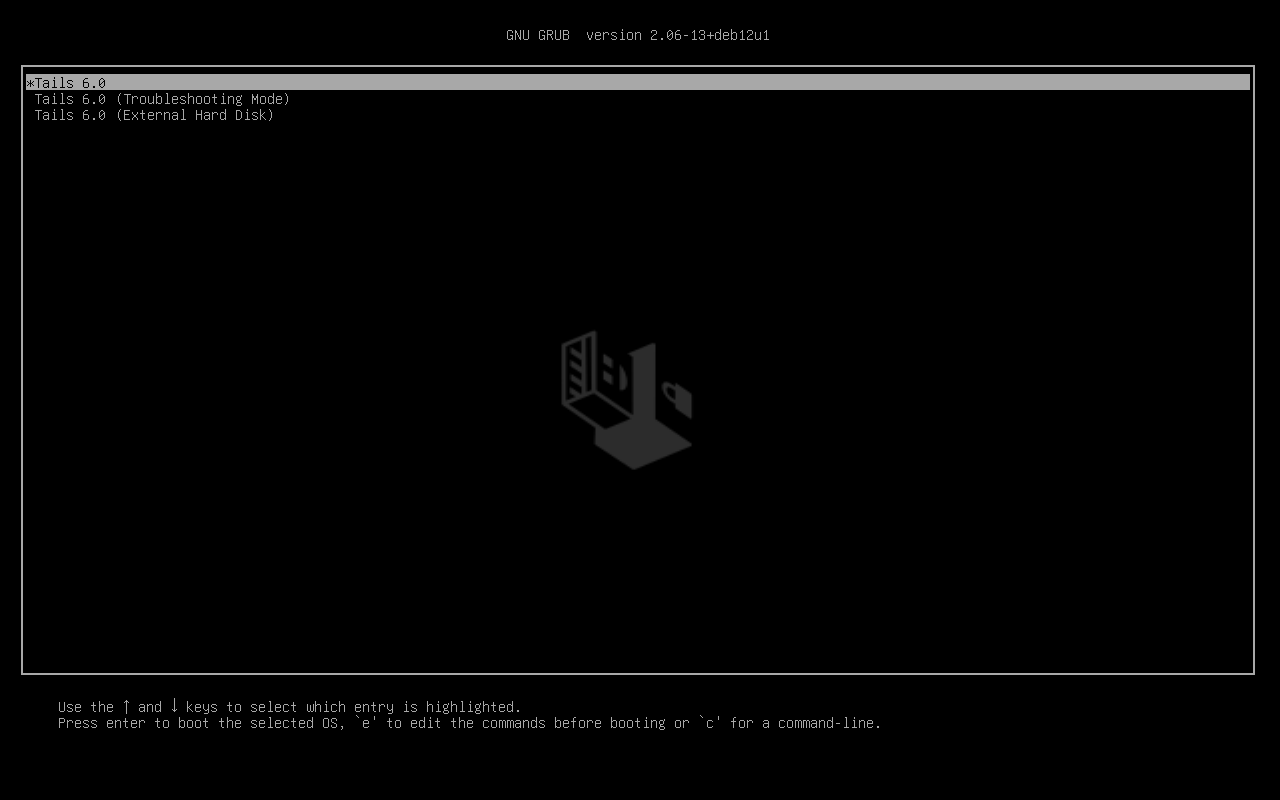

Если компьютер загружается с Tails, появится загрузчик, и Tails запустится автоматически через 4 секунды.

The Troubleshooting Mode entry disables some features of the Linux kernel and might work better on some computers. You can try this option if you think you are experiencing hardware compatibility errors while starting Tails.

The External Hard Disk entry makes it possible to start from an external hard disk and some problematic USB sticks.

Большинство компьютеров не загрузится с флешки Tails автоматически. Нужно нажать клавишу и выбрать, с какого устройства загрузиться.

Если на компьютере также установлена система Windows 8 или 10, можете обратиться к нашим инструкциям о запуске Tails из Windows 8 или 10. Запуск из Windows проще, чем с выбором загрузчика.

Пример загрузочного меню:

На этом видео примерно показано, как использовать клавишу для вызова меню загрузчика и загрузки с флешки:

Здесь мы перечислим шаги, которые расскажут, как использовать клавишу загрузочного меню и стартовать с флешки:

-

Make sure that you have installed Tails using either:

-

Выключите компьютер, но оставьте флешку подключённой.

Выключите компьютер и подключите флешку Tails.

Выключите компьютер.

Plug in the other Tails USB stick that you want to install upgrade from.

Вытащите флешку Tails, но оставьте промежуточную флешку подключённой.

-

Определите, какую клавишу нажимать, чтобы вызвать меню загрузчика. Это зависит от производителя компьютера. Примеры:

Производитель Клавиша Acer F12, F9, F2, Esc Apple Option Asus Esc Clevo F7 Dell F12 Fujitsu F12, Esc HP F9 Huawei F12 Intel F10 Lenovo F12, Novo MSI F11 Samsung Esc, F12, F2 Sony F11, Esc, F10 Toshiba F12 Others… F12, Esc На многих компьютерах на короткое время появляется сообщение, как попасть в меню загрузчика или изменить настройки BIOS.

-

Switch on the computer.

Immediately press several times the first possible Boot Menu key identified in step 2.

-

Если на компьютере начнёт загружаться другая операционная система или появится сообщение об ошибке, выключите компьютер снова и повторите шаг 3 с другими возможными клавишами (см. шаг 2).

Если появится загрузочное меню со списком устройств, выберите вашу флешку и нажмите Enter.

Если компьютер загружается с Tails, появится загрузчик, и Tails запустится автоматически через 4 секунды.

-

Make sure that you have installed Tails using either:

-

Shut down the computer.

Выключите компьютер, но оставьте флешку подключённой.

Подключите другую флешку Tails, с которой вы хотите выполнить установку.

-

Plug in your Tails USB stick.

-

Switch on the computer.

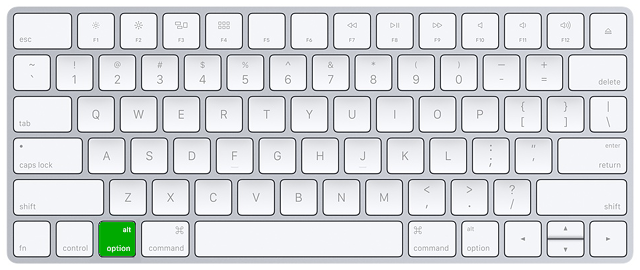

Immediately press-and-hold the Option key (⌥ or Alt key) when the startup sound is played.

Hold the key pressed until a list of possible startup disks appears.

-

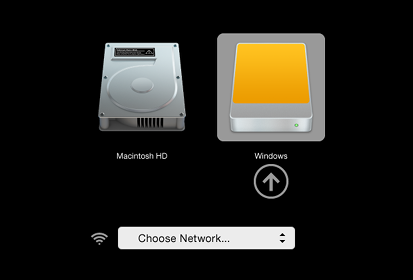

Выберите флешку и нажмите Enter. Флешка выглядит в списке как внешний жёсткий диск и может называться EFI Boot или Windows, как на этом скриншоте:

Если флешки нет в списке загрузочных дисков:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

Make sure that you have installed Tails using either:

Убедитесь, что вы проверили свою загрузку Tails.

Убедитесь, что вы проверили свою загрузку.

-

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install on a different USB stick.

Try to use the same USB stick to start on a different computer.

Если на компьютере по-прежнему не виден список вариантов загрузки, возможно, на этом компьютере в принципе нельзя запустить Tails.

-

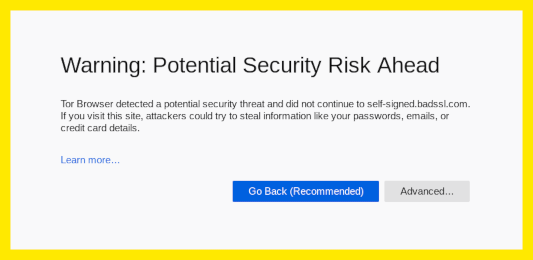

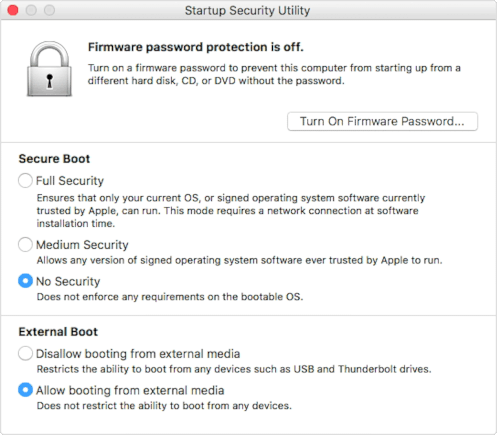

Ваш компьютер может показать следующую ошибку:

Security settings do not allow this Mac to use an external startup disk.

Вам следует изменить настройки безопасности с помощью Startup Security Utility, чтобы можно было загрузить Tails.

Запускаем Startup Security Utility.

Turn on your Mac, then press and hold Command(⌘)+R immediately after you see the Apple logo. Your Mac starts up from macOS Recovery.

When you see the macOS Utilities window, choose Utilities ▸ Startup Security Utility from the menu bar.

Если видите требование об аутентификации, нажмите Ввести пароль для macOS, выберите учётную запись администратора и введите пароль к ней.

В Утилите безопасной загрузки:

в разделе Безопасная загрузка выберите Функции безопасности отключены;

в разделе Загрузка с внешнего носителя выберите Разрешить загрузку с внешних носителей.

Чтобы по-прежнему защитить ваш Mac от загрузки с сомнительных внешних носителей, можно установить пароль прошивки. Эта функция доступна в macOS версии Mountain Lion или более свежей. Тот, у кого нет пароля прошивки, сможет запустить систему только с жёсткого диска по умолчанию.

Если забудете пароль прошивки, вам придётся лично обращаться за помощью в магазин Apple Store или к авторизованному провайдеру услуг Apple.

Техподдержка Apple предлагает дополнительную информацию.

Если компьютер загружается с Tails, появится загрузчик, и Tails запустится автоматически через 4 секунды.

The Troubleshooting Mode entry disables some features of the Linux kernel and might work better on some computers. You can try this option if you think you are experiencing hardware compatibility errors while starting Tails.

The External Hard Disk entry makes it possible to start from an external hard disk and some problematic USB sticks.

Troubleshoot Tails not starting

-

If no Boot Menu appears, refer to the instructions on starting Tails using the Boot Menu key.

-

If none of the possible Boot Menu keys from the previous technique work, refer to the troubleshooting instructions about Tails not starting at all.

-

If the Boot Menu appears but your USB stick is not listed in the Boot Menu:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

-

If your USB stick is listed in the Boot Menu but the Boot Loader does not appear:

If your USB stick appears in the list of startup disks but the Boot Loader does not appear:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

Make sure that you have installed Tails using either:

Убедитесь, что вы проверили свою загрузку Tails.

Убедитесь, что вы проверили свою загрузку.

-

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install on a different USB stick.

Try to use the same USB stick to start on a different computer.

Если ваш компьютер не показывает загрузчик, в настоящее время может быть невозможно запустить Tails с этого компьютера.

-

If the Boot Loader appears but Tails fails to start after the Boot Loader, refer to the troubleshooting section about Tails not starting after the Boot Loader. the troubleshooting section about Tails not starting after the Boot Loader.

Загрузка компьютера из загрузочного меню может быть быстрее, чем загрузка сначала Windows, а затем Tails. Если вы пользуетесь Tails регулярно, советуем научиться тому, как запускать Tails из меню загрузчика.

Apple does not prioritize collaborating with Free Software projects. Their newest hardware is usually very hard for Free Software developers to get working with Linux, and thus Tails. PC hardware tends to be more open and work better with Linux.

Welcome to Tails!

Starting Tails

After the Boot Menu, a loading screen appears.

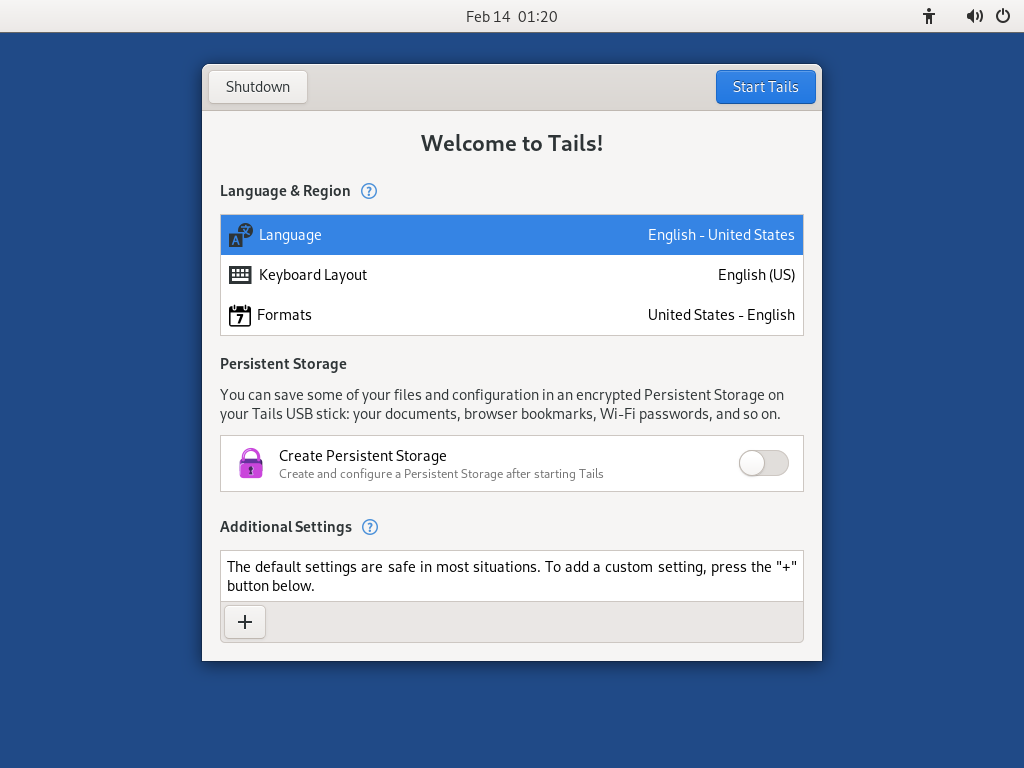

One to two minutes after the Boot Loader and the loading screen, the Welcome Screen appears.

In the Welcome Screen, select your language and keyboard layout in the Language and Formats section. Click Start Tails.

If your keyboard or touchpad doesn't work, try using a USB keyboard or mouse.

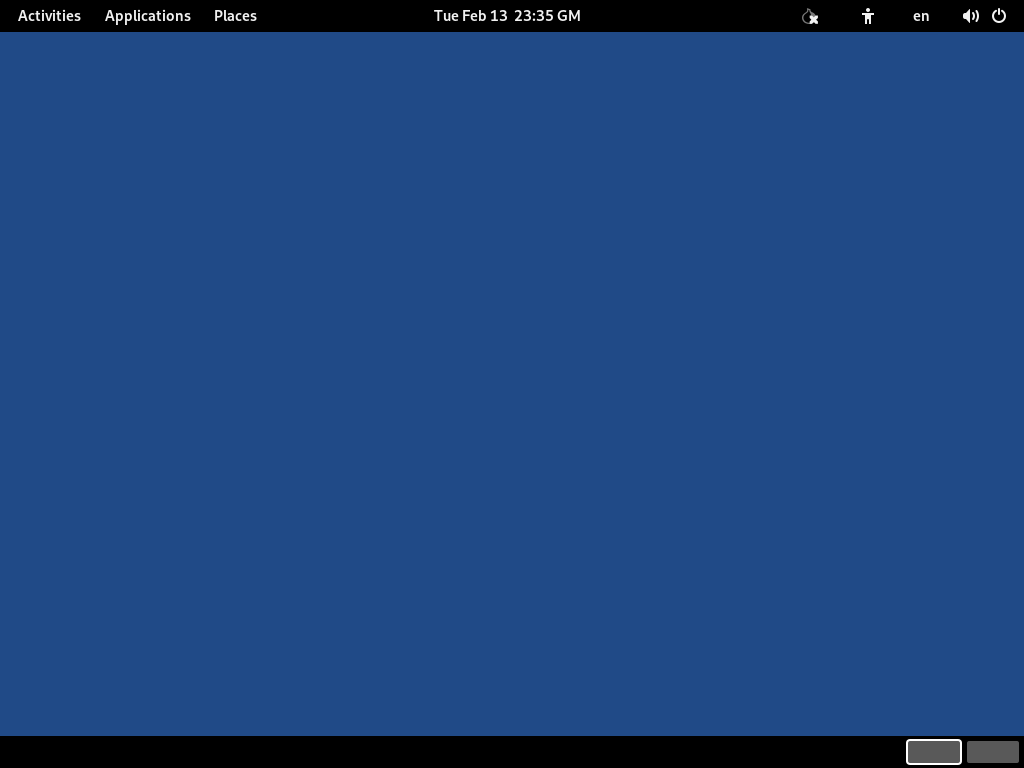

Через 15–30 секунд появится рабочий стол Tails.

Welcome to your new Tails!

You made it!

You managed to start your new Tails on your computer!

Congratulations on staying safe :)

To continue discovering Tails, read our documentation.

Test your Wi-Fi

К сожалению, проблемы с wi-fi типичны для Tails и в целом для Linux. Ниже показано, как проверить работоспособность интерфейса wi-fi в Tails.

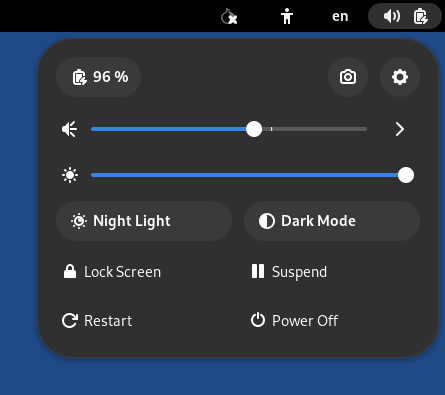

Откройте системное меню в правом верхнем углу.

Выберите Wi-Fi сеть не подключена, а затем Выбрать сеть.

After establishing a connection to a local network, the Tor Connection assistant appears to help you connect to the Tor network.

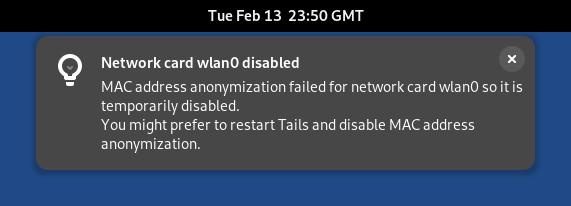

If your Wi-Fi interface is not working, you might experience the following:

There is no Wi-Fi menu in the system menu:

The interface is disabled because MAC address anonymization failed:

In this case, you can disable MAC address anonymization in the Welcome Screen. Doing so has security implications, so read carefully our documentation about MAC address anonymization.

The following notification appears:

Activation of network connection failed

Чтобы подключиться к Интернету, можно:

Использовать Ethernet-кабель вместо wifi (если возможно). Проводные интерфейсы куда более надежны в Tails, чем wifi.

Раздать соединение wifi со своего телефона. Можно также раздать по USB-кабелю: такое подключение иногда называют USB tethering.

См. инструкции для:

-

Only sharing mobile data works on iPhones and iPads; sharing Wi-Fi does not work.

Tails cannot hide the information that identifies your phone on the local network. If you connect your phone to a:

Wi-Fi network: the network can see the MAC address of your phone.

This has security implications that we explain in our documentation on MAC address anonymization. Some phones have a feature to hide the MAC address of the phone.

Mobile data network: the network is able to know the identifier of your SIM card (IMSI) and the serial number of your phone (IMEI).

-

Купите USB-адаптер для wifi, который работает в Tails:

Vendor Model Size Speed Price Buy offline Buy online Panda Wireless Ultra Nano 150 Mbit/s $18 No Amazon Panda Wireless PAU05 Small 300 Mbit/s $65 No Amazon ThinkPenguin TPE-N150USB Nano 150 Mbit/s $74 No ThinkPenguin If you find another USB Wi-Fi adapter that works in Tails, please let us know. You can write to tails-support-private@boum.org (private email).

Check in our list of known Wi-Fi issues if there is a workaround to get your Wi-Fi interface to work in Tails.