- install

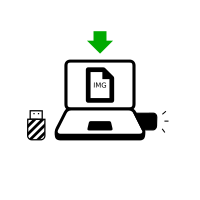

- Installer Tails depuis Windows

Vous avez besoin de

1 clé USB

Seulement pour Tails !

d'au moins 8 Go

Votre Tails

1 clé USB

Toutes les données seront perdues !

d'au moins 8 Go

Windows 7

ou plus récent

macOS 10.10

Yosemite

ou plus récent

Linux

n'importe quelle distribution

Debian

Ubuntu

ou une autre dérivée

Another Tails

sur une clé USB ou un DVD

Processeur Intel

pas Apple M1 ou M2

Smartphone

or printer

pour suivre les instructions

Une heure au total

½ heure

¼ heure

1.4 GB à télécharger

½ heure pour installer

½ heure pour mettre à jour

Detailed system requirements and recommended hardware.

Summary

Tails works on:

- Most PC computers that are less than 10 years old

- Some older Mac computers with an Intel processor

Tails does not work:

- Newer Mac computers with an Apple processor (M1 or M2)

- Smartphones or tablets

- Raspberry Pi

Tails might not work on:

Some older computers, for example, if they don't have 2 GB of RAM.

Some newer computers, for example, if their graphics card is incompatible with Linux. Nvidia or AMD Radeon cards often do not work in Tails.

See our list of known hardware compatibility issues.

Detailed hardware requirements

A USB stick of 8 GB minimum or a recordable DVD.

All the data on this USB stick or DVD is lost when installing Tails.

The ability to start from a USB stick or a DVD reader.

A 64-bit x86-64 IBM PC compatible processor.

2 GB of RAM to work smoothly.

Tails can work with less than 2 GB RAM but might behave strangely or crash.

Recommended hardware

Laptop models evolve too rapidly for us to be able to provide an up-to-date list of recommended hardware. Below are some guidelines if you, or your organization, are considering acquiring a laptop dedicated to running Tails.

For PC

Avoid "gaming" models with Nvidia or AMD Radeon graphics cards.

Consider buying a refurbished laptop from a high-end (professional) series. These are cheaper and will last longer than new but lower-quality laptops.

For example, the Lenovo ThinkPad series work well with Tails, including the X250, X1 Carbon, T440, T480, and T490 models.

If you live in a part of the world where buying refurbished laptops is uncommon, look on eBay and Amazon. Amazon offers a 90-day Amazon Renewed Guarantee.

Consider buying a new laptop from vendors who guarantee the compatibility with Linux and Tails like ThinkPenguin.

For Mac

Unfortunately, we don't know of any Mac model that works well in Tails and can run the latest macOS version.

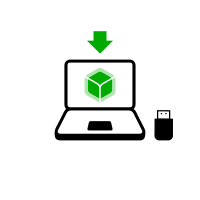

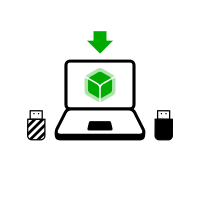

Votre marche à suivre

Télécharger Tails

Télécharger Tails

Télécharger la mise à jour

Vérifier votre téléchargement

Vérifier votre téléchargement

Vérifier votre téléchargement

Redémarrer sur l'autre Tails

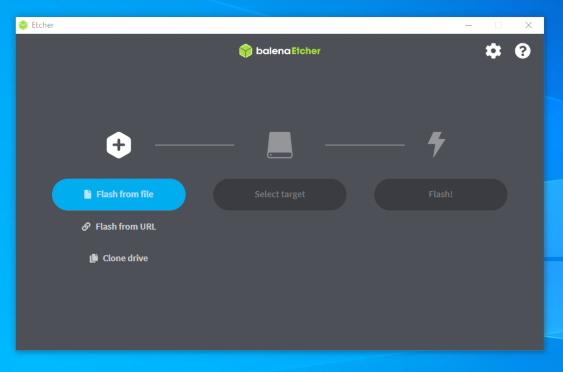

Téléchargement de balenaEtcher

Installation de balenaEtcher

Téléchargement de balenaEtcher

Installation de balenaEtcher

Installation de Tails à l'aide de balenaEtcher

Installation de Tails à l'aide de GNOME Disks

Install Tails using dd

Installation intermédiaire à l'aide de balenaEtcher

Installation intermédiaire à l'aide de GNOME Disks

Installation intermédiaire à l'aide de GNOME Disks

Redémarrer sur votre clé USB Tails

Redémarrage sur l'intermédiaire

Redémarrage sur l'intermédiaire

Installation de Tails par clonage

Mettre à jour votre Tails par clonage

Redémarrer sur votre nouveau Tails

Bienvenue dans Tails !

Avertissements : Tails est sûr mais pas magique !

Tails est plus sûr que n'importe quel autre système d'exploitation ordinaire. Mais Tails, ou tout autre logiciel ou système d'exploitation, ne peut pas vous protéger de tout - même s'ils le prétendent.

Les recommandations ci-dessous vous permettront d'être encore plus en sécurité, surtout si vous courez un risque élevé.

Protéger votre identité lorsque vous utilisez Tails

Tails est conçu pour cacher votre identité.

Mais certaines de vos activités pourraient révéler votre identité :

- Partager des fichiers avec des métadonnées, telles que la date, l'heure, l'emplacement et les informations sur l'appareil utilisé

- Utiliser Tails à plus d'une fin à la fois

Limites du réseau Tor

Tails utilise le réseau Tor car il s'agit du réseau le plus solide et le plus populaire pour se protéger de la surveillance et de la censure.

Mais Tor a des limites si vous êtes soucieux de :

- Cacher que vous utilisez Tor et Tails

- Protéger vos communications en ligne contre des attaquants déterminés et compétents

Réduire les risques lors de l'utilisation d'ordinateurs non fiables

Tails peut fonctionner en toute sécurité sur un ordinateur qui a un virus.

Mais Tails ne peut pas toujours vous protéger quand :

- Vous l'installez à partir d'un ordinateur infecté

- Vous exécutez Tails sur un ordinateur dont le BIOS, le micrologiciel ou le matériel est compromis

Protéger votre identité lorsque vous utilisez Tails

Nettoyer les métadonnées des fichiers avant de les partager

Beaucoup de fichiers contiennent des données cachées, ou métadonnées :

Les fichiers JPEG et autres fichiers d'image contiennent souvent des informations sur le lieu où la photo a été prise et sur l'appareil photo utilisé.

Les documents de bureautique contiennent souvent des informations sur leur auteur, ainsi que la date et l'heure de leur création.

Pour vous aider à nettoyer les métadonnées, Tails intègre Nettoyeur de métadonnées, un outil permettant de supprimer les métadonnées pour un large éventail de formats de fichiers.

Les métadonnées ont été utilisées dans le passé pour localiser des personnes à partir de photos qu'elles avaient prises. Pour un exemple, voir NPR : Trahi par les métadonnées, John McAfee admet qu'il est vraiment au Guatemala(en anglais).

Utiliser une session Tails pour un seul objectif à la fois

Si vous utilisez une session Tails pour plus d'un usage à la fois, un adversaire pourrait relier vos différentes activités entre elles.

Par exemple, si vous vous connectez à différents comptes sur le même site web dans une seule session Tails, le site web pourrait déterminer que les comptes sont utilisés par la même personne. En effet, les sites web peuvent déterminer si deux comptes utilisent le même circuit Tor.

Pour empêcher un adversaire de relier vos activités entre elles lorsque vous utilisez Tails, redémarrez Tails entre différentes activités. Par exemple, redémarrez Tails entre la consultation de votre messagerie professionnelle et celle de votre messagerie de lanceur d'alerte.

Nous n'avons pas connaissance de telles attaques visant à désanonymiser en ligne les personnes qui ont utilisé Tails à des fins différentes au même moment.

Si vous craignez que les fichiers de votre stockage persistant puissent être utilisés pour relier vos activités entre elles, envisagez d'utiliser une clé USB Tails différente pour chaque activité. Par exemple, utilisez une clé USB Tails pour votre travail d'activiste et une autre pour votre travail de journaliste.

Limites du réseau Tor

Tails permet de savoir que vous utilisez Tor et probablement Tails

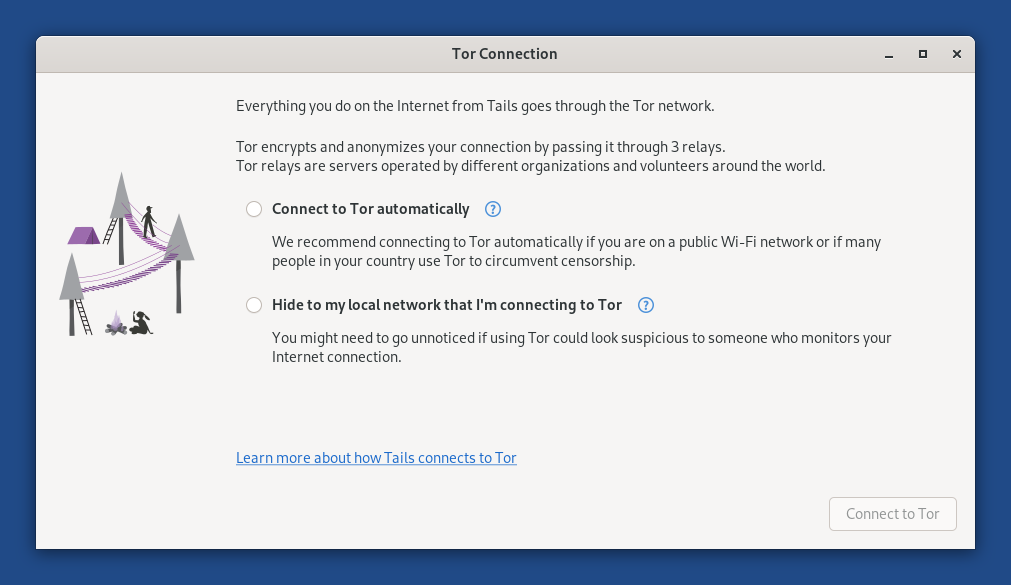

Tout ce que vous faites sur Internet depuis Tails passe par le réseau Tor.

Tor et Tails ne vous protègent pas en vous faisant ressembler à n'importe quel utilisateur aléatoire d'Internet, mais en faisant en sorte que tous les utilisateurs de Tor et Tails se ressemblent. Il devient impossible de savoir qui est qui parmi eux.

Votre fournisseur d'accès à Internet (FAI) et votre réseau local peuvent voir que vous vous connectez au réseau Tor. Ils ne peuvent toujours pas savoir quels sites vous visitez. Pour cacher que vous vous connectez à Tor, vous pouvez utiliser un pont Tor.

Les sites que vous visitez peuvent savoir que vous utilisez Tor, car la liste des nœuds de sortie du réseau Tor est publique.

Les contrôles parentaux, les fournisseurs d'accès Internet et les pays où la censure est forte peuvent identifier et bloquer les connexions au réseau Tor qui n'utilisent pas de ponts Tor.

De nombreux sites web vous demandent de résoudre un CAPTCHA ou bloquent l'accès au réseau Tor.

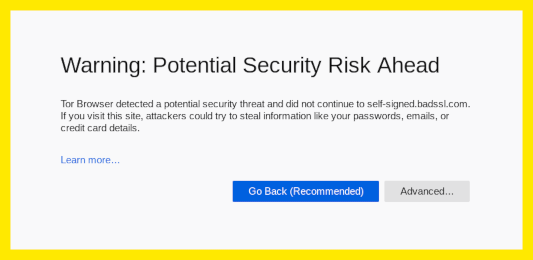

Les nœuds de sortie peuvent intercepter le trafic vers le serveur de destination

Tor hides your location from destination servers, but it does not encrypt all your communication. The last relay of a Tor circuit, called the exit node, establishes the actual connection to the destination server. This last step can be unencrypted, for example, if you connect to a website using HTTP instead of HTTPS.

Le nœud de sortie peut :

Observer votre trafic. C'est pourquoi le Navigateur Tor et Tails incluent des outils, comme HTTPS Everywhere, pour chiffrer la connexion entre le nœud de sortie et le serveur de destination, lorsque cela est possible.

Se faire passer pour le serveur de destination, une technique connue sous le nom d'attaque de l'homme du milieu (HDM). C'est pourquoi vous devez prêter encore plus attention aux avertissements de sécurité du Navigateur Tor. Si vous recevez un tel avertissement, utilisez la fonction Nouvelle Identité duNavigateur Tor pour changer de nœud de sortie.

Pour en savoir plus sur les informations dont dispose une personne qui observe les différentes parties d'un circuit Tor, consultez les graphiques interactifs de la FAQ Tor : les nœuds de sortie peuvent-ils écouter les communications ?.

Les nœuds de sortie de Tor ont été utilisés par le passé pour collecter des informations sensibles à partir de connexions non chiffrées. Les nœuds de sortie malveillants sont régulièrement identifiés et supprimés du réseau Tor. Pour un exemple, voir Ars Technica : Un expert en sécurité a utilisé Tor pour collecter des mots de passe de messages électroniques gouvernementaux.

Des adversaires surveillant les deux extrémités d'un circuit Tor pourraient identifier les utilisateurs

An adversary, who could control the 3 relays in a circuit, could deanonymize Tor users.

Tor chooses 3 relays that belong to 3 different network operators for each circuit.

Tails prend des mesures supplémentaires pour utiliser des circuits différents pour des applications différentes.

The Tor network has more than 6 000 relays. Organizations running Tor relays include universities like the MIT, activist groups like Riseup, nonprofits like Derechos Digitales, Internet hosting companies like Private Internet Access, etc. The huge diversity of people and organizations running Tor relays makes it more secure and more sustainable.

Un adversaire puissant, qui pourrait analyser le moment et la forme du trafic entrant et sortant du réseau Tor, pourrait être en mesure de désanonymiser les utilisateurs de Tor. Ces attaques sont appelées attaque par corrélation de bout en bout, car l'attaquant doit observer les deux extrémités d'un circuit Tor en même temps.

Aucun réseau d'anonymat utilisé pour des connexions rapides, comme la navigation sur le web ou la messagerie instantanée, ne peut protéger à 100% des attaques par corrélation de bout en bout. Dans ce cas, les VPN (Virtual Private Networks, « réseaux privés virtuels ») sont moins sûrs que Tor, car ils n'utilisent pas trois relais indépendants.

Les attaques par corrélation de bout en bout ont été étudiées dans des articles de recherche, mais nous ne connaissons aucune utilisation réelle pour désanonymiser les personnes utilisant Tor. Pour un exemple, voir Murdoch et Zieliński : Analyse du trafic échantillonné par des adversaires au niveau des échanges Internet (en anglais).

Réduire les risques lors de l'utilisation d'ordinateurs non fiables

Installez Tails depuis un ordinateur de confiance

Tails vous protège des virus et des logiciels malveillants présents sur votre système d'exploitation habituel. En effet, Tails fonctionne indépendamment des autres systèmes d'exploitation.

Mais votre Tails peut être corrompu si vous l'installez à partir d'un système d'exploitation compromis. Pour réduire ce risque :

Installez toujours Tails à partir d'un système d'exploitation fiable. Par exemple, téléchargez Tails sur un ordinateur sans virus ou clonez Tails auprès d'un ami de confiance.

Do not plug in your Tails USB stick while another operating system is running on the computer.

Utilisez votre clé USB Tails uniquement pour exécuter Tails. N'utilisez pas votre clé USB Tails pour transférer des fichiers vers ou depuis un autre système d'exploitation.

Si vous craignez que votre Tails soit corrompu, effectuez une mise à niveau manuelle à partir d'un système d'exploitation fiable.

Nous ne connaissons pas de virus capable d'infecter une installation de Tails, mais un tel virus pourrait être créé à l'avenir.

Aucun système d'exploitation ne peut se protéger contre les modifications matérielles

The computer might be compromised if its physical components have been altered. For example, if a keylogger has been physically installed on the computer, your passwords, personal information, and other data typed on the keyboard could be stored and accessed by someone else, even if you are using Tails.

Essayez de garder votre ordinateur dans un endroit sûr. Les modifications matérielles sont plus probables sur les ordinateurs publics, dans les cybercafés ou les bibliothèques, et sur les ordinateurs de bureau, où il est plus facile de cacher un appareil.

Si vous craignez qu'un ordinateur ai été modifié :

Utilisez un gestionnaire de mots de passe pour coller les mots de passe enregistrés. Ainsi, vous n'aurez pas à taper de mots de passe qui pourraient être visibles par des personnes ou des caméras à proximité.

Use the screen keyboard, if you are using a public computer or worry that the computer might have a keylogger.

Les enregistreurs de frappe sont faciles à acheter et à cacher sur les ordinateurs de bureau mais pas sur les ordinateurs portables. Voir par exemple KeeLog : KeyGrabber forensic keylogger getting started(en anglais).

D'autres modifications matérielles sont beaucoup plus compliquées et coûteuses à installer. Voir par exemple Ars Technica : Les photos d'une usine de "mise à jour" de la NSA montrant un routeur Cisco se faire implanter (en anglais).

Aucun système d'exploitation ne peut se protéger contre les attaques du BIOS et des micrologiciels

Les microprogrammes comprennent le BIOS ou l'UEFI et d'autres logiciels stockés dans des puces électroniques de l'ordinateur. Tous les systèmes d'exploitation, Tails y compris, dépendent des microprogrammes pour démarrer et fonctionner, aucun système d'exploitation ne peut donc se protéger contre une attaque basée sur les microprogrammes. De la même manière qu'une voiture dépend de la qualité de la route sur laquelle elle roule, les systèmes d'exploitation dépendent de leur microprogramme.

Garder votre ordinateur dans un endroit sûr peut vous protéger contre certaines attaques basées sur les microprogrammes, mais d'autres attaques de microprogrammes peuvent être réalisées à distance.

Des attaques basées sur les micrologiciels ont déjà été décrites, mais elles sont compliquées et coûteuses à réaliser. Nous n'avons pas connaissance d'une utilisation réelle contre les utilisateurs de Tails. Pour un exemple, voir LegbaCore : voler des clés PGP et des courriers électroniques dans Tails par infection à distance du micrologiciel.

Parce que vous devez toujours adapter vos pratiques de sécurité numérique à vos besoins et aux menaces, nous vous encourageons à en apprendre plus en lisant les guides suivants :

Télécharger Tails

ou télécharger via BitTorrent BitTorrent

Save your download to your usual Downloads folder and not to the USB stick.

We recommend that you save your download to your Persistent Storage. Otherwise, Tails might stop responding if the RAM memory of the computer gets full.

Pendant que vous téléchargez, nous vous conseillons de lire les notes de version pour Tails 6.2 . Elles documentent tous les changements dans cette nouvelle version : nouvelles fonctionnalités, problèmes qui ont été résolus et problèmes connus qui ont déjà été identifiés.

Vérifier votre téléchargement

Vérifier le téléchargement permet de s'assurer qu'il est sûr et qu'il n'a pas été corrompu au cours du téléchargement.

Votre client BitTorrent va automatiquement vérifier votre téléchargement lorsqu'il sera terminé.

La vérification ci-dessous est optionnelle pour un téléchargement par BitTorrent.

Il semble que vous ayez désactivé JavaScript. Pour vérifier votre téléchargement, vous pouvez soit :

Activer JavaScript et recharger la page.

Compare manually the checksum of your download with the checksum of our images. In Tails, you can install GtkHash as Additional Software

Vérifier votre téléchagement à l'aide de notre clé de signature OpenPGP et signature OpenPGP signature OpenPGP.

Nous ne fournissons plus d'instructions pour vérifiez les téléchargements avec OpenPGP.

Voir notre analyse de sécurité des différentes méthodes de vérification.

Il semble que vous utilisiez Internet Explorer. Pour vérifier votre téléchargement, merci d'utiliser un navigateur différent.

ou vérifier en utilisant la signature OpenPGP

signature OpenPGP signature OpenPGP.

Si vous ne savez pas comment utiliser une signature OpenPGP, cliquer sur le bouton Sélectionner votre téléchargement… pour vérifier votre téléchargement à l'aide de JavaScript.

Analyse de sécurité des différentes méthodes de vérification

Vérification $FILENAME…

![]() Vérification

réussie ! ($FILENAME)

Vérification

réussie ! ($FILENAME)

![]() Échec de la

vérification ! ($FILENAME)

Échec de la

vérification ! ($FILENAME)

La plupart du temps, la vérification échoue parce qu'il y a eu une erreur ou une interruption pendant le téléchargement.

La vérification échoue également si vous essayez de vérifier un autre téléchargement que la dernière version :Tails 6.2 .

Plus rarement, la vérification peut échouer à cause d'un téléchargement malveillant depuis nos miroirs de téléchargement ou à cause d'une attaque réseau dans votre pays ou votre réseau local.

Télécharger à nouveau est habituellement suffisant pour résoudre ce problème. Sinon, merci d'essayer de télécharger à nouveau depuis un autre endroit ou un autre ordinateur.

![]() Erreur dans la

sélection de l'image.

Erreur dans la

sélection de l'image.

Assurez vous que vous avez bien sélectionné une image USB lisible par votre navigateur.

Assurez vous que vous avez bien sélectionné une image ISO lisible par votre navigateur.

![]() Erreur lors du

téléchargement du fichier de sommes de

contrôle depuis notre site web.

Erreur lors du

téléchargement du fichier de sommes de

contrôle depuis notre site web.

Assurez-vous que votre navigateur est connecté à Internet.

![]() Erreur lors de la

lecture de l'image $FILENAME.

Erreur lors de la

lecture de l'image $FILENAME.

Assurez-vous que le fichier $FILENAME est lisible par votre navigateur.

Télécharger balenaEtcher

Aux étapes suivantes, vous allez installer un Tails intermédiaire en utilisant l'image USB Tails que vous avez téléchargé précédemment.

balenaEtcher is the Free Software tool that we recommend to install Tails on USB sticks.

Cliquer sur le bouton suivant pour télécharger balenaEtcher :

Save your download to your usual Downloads folder and not to the USB stick.

Installer un Tails intermédiaire avec balenaEtcher

Ouvrir Finder et choisir balenaEtcher dans Applications.

Ouvrir le fichier balenaEtcher téléchargé.

À l'avertissement de sécurité, confirmer que vous voulez ouvrir balenaEtcher.

balenaEtcher démarre.

Si balenaEtcher ne démarre pas, redémarrez Windows et essayez à nouveau.

Brancher la clé USB sur laquelle vous voulez installer Tails. le Tails intermédiaire.

Le stockage persistant de votre clé USB Tails ne sera pas copié dans le Tails temporaire.

Cliquer sur le bouton Flash from file.

Choisir l'image USB que vous avez téléchargé précédemment.

Make sure that the USB image is called tails-amd64-6.2.img and has an .img file extension.

If the image has an .iso file extension, it is the wrong image. Please go back to the download step. download step. download step. download step.

Cliquer sur le bouton Select target pour choisir votre clé USB.

Toutes les données sur cette clé USB seront perdues.

Cliquer sur Flash.

Entrez votre mot de passe si on vous le demande.

L'installation prend quelques minutes.

Après l'installation de Tails, balenaEtcher vérifie l'installation.

Si la vérification de balenaEtcher échoue, essayez d'installer à nouveau ou d'utiliser une clé USB différente.

Fermer balenaEtcher.

Si une notification informant que la clé USB n'est pas lisible apparaît, cliquez sur Éjecter pour éjecter la clé USB.

Bien joué !

Vous avez installé Tails sur votre clé USB.

À la prochaine étape, vous pouvez faire démarrer votre ordinateur sur cette clé USB.

Tails pourrait ne pas marcher sur votre ordinateur, alors bonne chance !

Si vous êtes déjà dans l'autre Tails, aller directement à l'étape 3 : Vérifier que l'autre Tails est à jour.

Ouvrir ces instructions sur un autre périphérique

À la prochaine étape, vous devrez éteindre l'ordinateur. Pour pouvoir suivre le reste des instructions, vous pouvez soit :

Scanner ce QR code avec votre smartphone ou votre tablette :

Imprimer ces instructions sur papier.

Noter l'adresse de cette page :

https://tails.net/install/windows?back=1

https://tails.net/install/mac?back=1

https://tails.net/install/linux?back=1

https://tails.net/install/expert?back=1

https://tails.net/install/clone/pc?back=1

https://tails.net/install/clone/mac?back=1

https://tails.net/upgrade/tails?back=1

https://tails.net/upgrade/windows?back=1

https://tails.net/upgrade/mac?back=1

https://tails.net/upgrade/linux?back=1

https://tails.net/upgrade/clone?back=1

Redémarrer sur le Tails intermédiaire

Redémarrer sur l'autre Tails

Redémarrer sur votre clé USB Tails

Faire démarrer l'ordinateur sur la clé USB

-

S'assurer d'avoir installé Tails à l'aide de l'une des méthodes suivantes :

Cliquer sur le bouton .

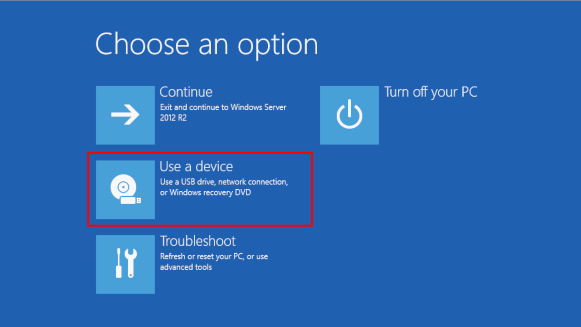

Appuyer et maintenir la touche Majuscule lorsque vous choisissez Alimentation ▸ Redémarrer.

Sur l'écran Choisir une option, choisir Utiliser un périphérique.

If the Choose an option screen or the Use a device option don't appear, refer to the instructions on starting Tails using the Boot Menu key.

Sur l'écran Utiliser un périphérique, choisir Menu de démarrage.

Windows s'éteint, l'ordinateur redémarre, et le menu de démarrage s'affiche.

Brancher votre clé USB Tails aussitôt après avoir choisi Menu de démarrage et pendant que Windows s'éteint.

À l'avenir, nous Nous recommandons de ne brancher la clé USB Tails qu'une fois que Windows est éteint. Sinon, un virus dans Windows pourrait infecter votre clé USB Tails et compromettre sa sécurité.

Une telle attaque est théoriquement possible, mais très peu probable en pratique. Nous ne connaissons aucun virus capable d'infecter Tails. Voir notre avertissement sur le fait de brancher Tails sur un système qui n'est pas de confiance.

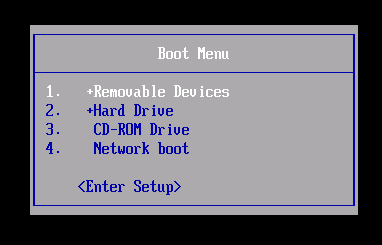

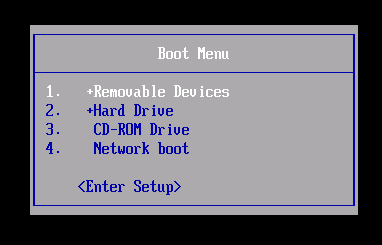

Le menu de démarrage liste les périphériques de démarrage possibles. La copie d'écran suivante est un exemple de menu de démarrage :

Dans le menu de démarrage, choisir votre clé USB et appuyer sur Entrer.

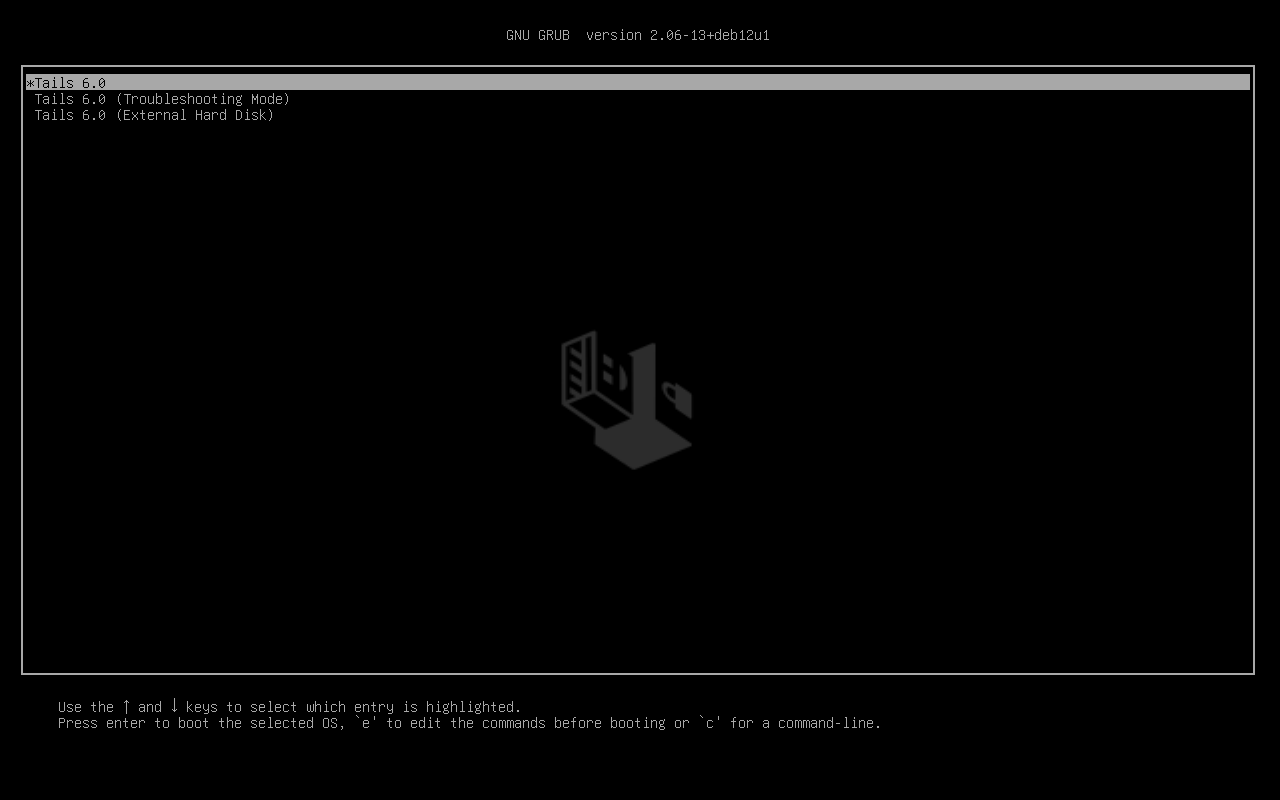

Si l'ordinateur démarre sur Tails, le chargeur d'amorçage apparaît et Tails démarre automatiquement après 4 secondes.

L'entrée Mode sans échec désactive quelques fonctionnalités du noyau linux et pourrait mieux fonctionner sur cerains ordinateurs. Vous pouvez essayer cette option si vous pensez que vous faites face à des erreurs de compatibilité matérielle quand vous démarrez Tails.

L'entrée External Hard Disk permet de démarrer depuis un disque externe et depuis quelques clés USB problématiques.

La plupart des ordinateurs ne démarrent pas automatiquement sur la clé USB Tails, mais vous pouvez appuyer sur la touche du menu de démarrage pour afficher une liste de périphériques possibles à partir desquels démarrer.

Si Windows 8 ou 10 est aussi installé sur l'ordinateur, vous devez plutôt suivre les instructions pour démarrer Tails depuis Windows 8 ou 10. Démarrer Tails depuis Windows est plus facile qu'en passant par la touche du menu de démarrage.

La capture d'écran suivante est un exemple de menu de démarrage :

Cette animation résume comment utiliser la touche du menu de démarrage pour démarrer sur la clé USB :

Les instructions suivantes expliquent en détail comment utiliser la touche du menu de démarrage pour démarrer sur la clé USB :

-

S'assurer d'avoir installé Tails à l'aide de l'une des méthodes suivantes :

-

Éteindre l'ordinateur tout en laissant la clé USB branchée.

Éteindre l'ordinateur et brancher la clé USB Tails.

Éteindre l'ordinateur.

Brancher l'autre clé USB Tails, celle à partir de laquelle vous souhaitez installereffectuer la mise à jour.

Débrancher votre clé USB Tails tout en laissant la clé USB intermédiaire branchée.

-

Identifier les touches possibles du menu de démarrage de l'ordinateur en fonction du fabricant de l'ordinateur dans la liste suivante :

Fabricant Touche Acer F12, F9, F2, Échap Apple Option Asus Échap Clevo F7 Dell F12 Fujitsu F12, Échap HP F9 Huawei F12 Intel F10 Lenovo F12, Novo MSI F11 Samsung Échap, F12, F2 Sony F11, Échap, F10 Toshiba F12 Others… F12, Échap Sur de nombreux ordinateurs, un message s'affiche très brièvement lors de la mise sous tension, qui explique également comment accéder au menu de démarrage ou modifier les paramètres du BIOS.

-

Allumer l'ordinateur.

Appuyer immédiatement plusieurs fois sur la première touche possible du menu de démarrage identifiée à l'étape 2.

-

Si l'ordinateur démarre sur un autre système d'exploitation ou renvoie un message d'erreur, éteindre à nouveau l'ordinateur et répéter l'étape 3 pour toutes les touches possibles du menu de démarrage identifiées à l'étape 2.

Si un menu de démarrage avec une liste de périphériques apparaît, sélectionner votre clé USB et appuyer sur Entrée.

Si l'ordinateur démarre sur Tails, le chargeur d'amorçage apparaît et Tails démarre automatiquement après 4 secondes.

-

S'assurer d'avoir installé Tails à l'aide de l'une des méthodes suivantes :

-

Éteindre l'ordinateur.

Éteindre l'ordinateur tout en laissant la clé USB branchée.

Branchez l'autre clé USB Tails depuis laquelle vous souhaitez réaliser l'installation.

-

Connecter votre clé USB Tails.

-

Allumer l'ordinateur.

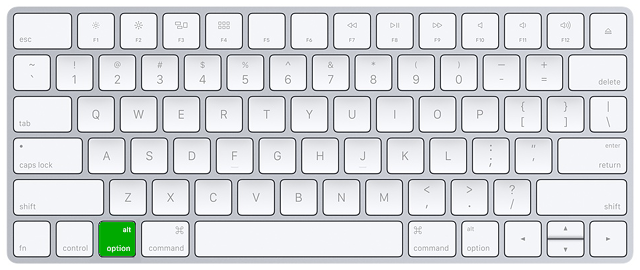

Immediately press-and-hold the Option key (⌥ or Alt key) when the startup sound is played.

Maintenir la touche enfoncée jusqu'à ce que la liste des disques de démarrage possibles apparaisse.

-

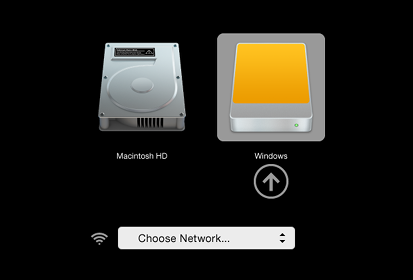

Choisir la clé USB et appuyer sur Entrée. La clé USB apparaît comme un disque externe et peut être nommée EFI Boot ou Windows comme dans la capture d'écran suivante :

Si la clé USB n'apparaît pas dans la liste des disques de démarrage :

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

S'assurer d'avoir installé Tails à l'aide de l'une des méthodes suivantes :

S'assurer d'avoir vérifié votre téléchargement de Tails.

S'assurer d'avoir vérifié votre téléchargement.

-

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install on a different USB stick.

Try to use the same USB stick to start on a different computer.

Si votre ordinateur n'affiche toujours pas le chargeur d'amorçage, il se peut qu'il soit actuellement impossible de démarrer Tails sur votre ordinateur.

-

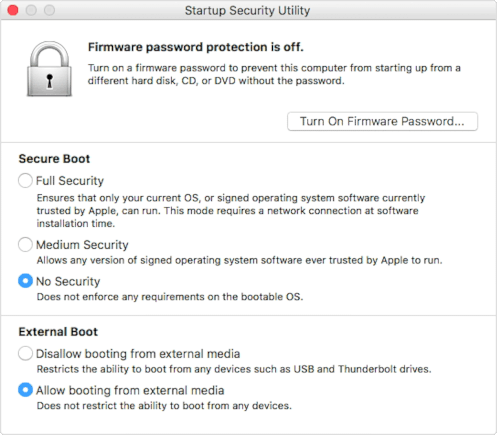

Si votre Mac affiche l'erreur suivante :

Vos réglages de sécurité ne permettent pas de démarrer ce Mac depuis un disque de démarrage externe.

Alors vous devez changer les paramètres de l'utilitaire Sécurité au démarrage de votre Mac pour autoriser le démarrage depuis Tails.

Pour ouvrir l'utilitaire Sécurité au démarrage :

Allumer votre Mac, puis maintenir les touches Commande (⌘) + R enfoncées immédiatement après l’apparition du logo Apple. Votre Mac démarre à partir de la fonctionnalité de récupération de macOS.

Lorsque la fenêtre Utilitaires macOS apparaît, sélectionner Utilitaires ▸ Utilitaire Sécurité au démarrage dans la barre des menus.

Lorsque vous êtes invité à vous authentifier, cliquer sur Saisir le mot de passe macOS, puis choisir un compte d’administration et saisir le mot de passe associé.

Dans l'utilitaire Sécurité au démarrage :

Choisir Aucune sécurité dans les réglages de démarrage sécurisé.

Choisir Autoriser le démarrage à partir de supports externes dans les réglages de démarrage externe.

Pour que votre Mac soit encore protégé contre le démarrage sur des supports externes non fiables, vous pouvez définir un mot de passe de programme interne, disponible sur macOS Mountain Lion ou une version ultérieure. Un mot de passe de programme interne empêche toute personne tierce ne connaissant pas ce mot de passe de démarrer l’ordinateur à partir d’un autre disque que celui que vous avez défini.

Si vous ne vous souvenez pas du mot de passe de votre programme interne, vous devrez prendre rendez-vous dans un magasin Apple Store ou dans un centre de services agréé Apple.

L'assistance Apple contient plus d'informations à ce sujet :

Si l'ordinateur démarre sur Tails, le chargeur d'amorçage apparaît et Tails démarre automatiquement après 4 secondes.

L'entrée Mode sans échec désactive quelques fonctionnalités du noyau linux et pourrait mieux fonctionner sur cerains ordinateurs. Vous pouvez essayer cette option si vous pensez que vous faites face à des erreurs de compatibilité matérielle quand vous démarrez Tails.

L'entrée External Hard Disk permet de démarrer depuis un disque externe et depuis quelques clés USB problématiques.

Troubleshoot Tails not starting

-

Si aucun menu de démarrage n'apparaît, consultez les instructions relatives au démarrage de Tails à l'aide de la touche menu de démarrage.

-

Si aucune des touches du menu de démarrage de la technique précédente ne fonctionnent, consultez les instructions de dépannage : Tails ne démarre pas du tout.

-

If the Boot Menu appears but your USB stick is not listed in the Boot Menu:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

-

Si votre clé USB est répertoriée dans le menu de démarrage mais que le chargeur de démarrage n'apparaît pas :

Si votre clé USB apparaît dans la liste des disques de démarrage mais que le chargeur d'amorçage n’apparaît pas :

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

S'assurer d'avoir installé Tails à l'aide de l'une des méthodes suivantes :

S'assurer d'avoir vérifié votre téléchargement de Tails.

S'assurer d'avoir vérifié votre téléchargement.

-

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install on a different USB stick.

Try to use the same USB stick to start on a different computer.

Si votre ordinateur n'affiche toujours pas le chargeur d'amorçage, il se peut qu'il soit actuellement impossible de démarrer Tails sur votre ordinateur.

-

Si le chargeur d'armorçage apparaît mais échoue à démarrer après cet écran, reportez-vous à la section de dépannage traitant de Tails qui ne démarre pas après le chargeur d'amorçage. la section de dépannage traitant de Tails qui ne démarre pas après le chargeur d'amorçage.

Le démarrage de l'ordinateur à l'aide de la touche du menu de démarrage peut être plus rapide que de d'abord démarrer l'ordinateur sous Windows, puis sous Tails. Nous vous recommandons d'apprendre à démarrer Tails à l'aide de la touche du menu de démarrage si vous utilisez Tails régulièrement.

Apple n'accorde pas une grande importance à la collaboration avec les projets de logiciels libres. Leurs nouveaux matériels sont habituellement très difficiles à faire fonctionner avec Lunix, et donc avec Tails. Les matériels PC ont tendance à être plus ouverts et mieux fonctionner avec Linux.

Bienvenue dans Tails !

Démarrage de Tails

Après le menu de démarrage, un écran de chargement apparaît.

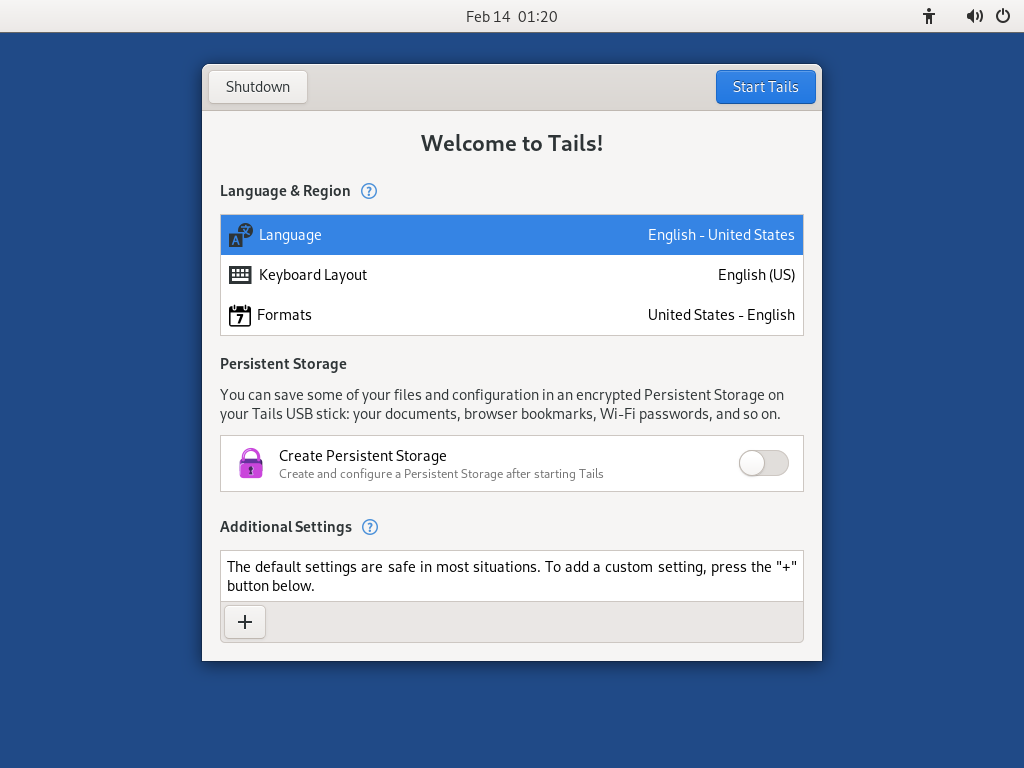

Une ou deux minutes après le chargeur d'amorçage et l'écran de chargement, l'Écran de bienvenue apparaît.

In the Welcome Screen, select your language and keyboard layout in the Language and Formats section. Click Start Tails.

Si votre clavier ou pavé tactile ne fonctionne pas, essayez d'utiliser un clavier ou une souris USB :

Après 15–30 secondes, le bureau de Tails apparaît.

Bienvenue dans votre nouveau Tails !

Vous l'avez fait !

Vous avez réussi à démarrer votre nouveau Tails sur votre ordinateur !

Congratulations on staying safe :)

Pour continuer à découvrir Tails, vous pouvez lire notre documentation.

Test your Wi-Fi

Les problèmes de Wi-Fi sont malheureusement assez courants dans Tails et avec Linux en général. Pour tester si votre interface Wi-Fi marche dans Tails :

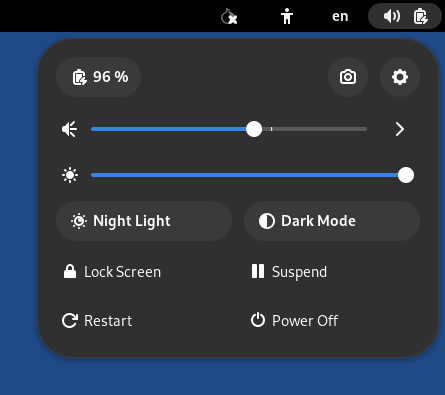

Ouvrez le menu système dans le coin en haut à droite :

Choisissez Wi-Fi non connecté puis Sélectionner un réseau.

Après avoir établi une connexion à un réseau local, l'assistant de Connexion à Tor apparaît pour vous aider à vous connecter au réseau Tor.

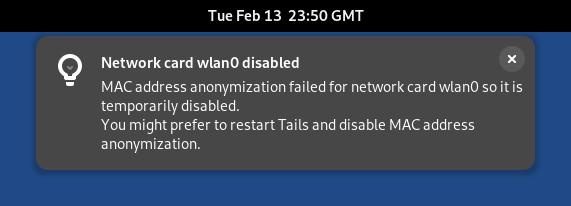

If your Wi-Fi interface is not working, you might experience the following:

There is no Wi-Fi menu in the system menu:

The interface is disabled because MAC address anonymization failed:

In this case, you can disable MAC address anonymization in the Welcome Screen. Doing so has security implications, so read carefully our documentation about MAC address anonymization.

The following notification appears:

Activation of network connection failed

Pour se connecter à Internet, vous pouvez essayer :

Utiliser un câble Ethernet plutôt que le Wi-Fi si possible. Les interfaces filaires sont beaucoup plus fiables que le Wi-Fi dans Tails.

Partager la connexion Wi-Fi ou données mobiles de votre téléphone en utilisant un câble USB. Le partage de connexion par ce moyen est appelé attachement USB.

Voir les instructions pour :

-

Seul le partage de données mobiles fonctionne avec les iPhones et iPads ; le partage Wi-Fi ne fonctionne pas.

Tails cannot hide the information that identifies your phone on the local network. If you connect your phone to a:

Wi-Fi network: the network can see the MAC address of your phone.

This has security implications that we explain in our documentation on MAC address anonymization. Some phones have a feature to hide the MAC address of the phone.

Mobile data network: the network is able to know the identifier of your SIM card (IMSI) and the serial number of your phone (IMEI).

-

Acheter un adaptateur Wi-Fi USB qui fonctionne dans Tails :

Fabricant Modèle Taille Vitesse Prix Achat hors ligne Achat en ligne Panda Wireless Ultra Nano 150 Mbit/s 18$ Non Amazon Panda Wireless PAU05 Petit 300 Mbit/s 65$ Non Amazon ThinkPenguin TPE-N150USB Nano 150 Mbit/s 74$ No ThinkPenguin Si vous trouvez un autre adaptateur Wi-Fi USB qui fonctionne dans Tails, merci de nous le faire savoir. Vous pouvez écrire à tails-support-private@boum.org (messagerie électronique privée).

Check in our list of known Wi-Fi issues if there is a workaround to get your Wi-Fi interface to work in Tails.