- install

- Instalar desde Debian o Ubuntu usando la línea de comandos y GnuPG

Necesitas

1 memoria USB

¡Sólo para Tails!

8 GB mínimo

Tu Tails

1 memoria USB

¡Se perderá toda la información!

8 GB mínimo

Windows 7

o posterior

macOS 10.10

Yosemite

o posterior

Linux

cualquier distribución

Debian

Ubuntu

u otra distribución derivada

Another Tails

Memoria USB o DVD

Procesador Intel

no Apple M1 o M2

Smartphone

or printer

para seguir las instrucciones

1 hora en total

½ hora

¼ hora

1.4 GB para descargar

½ hora para instalar

½ hora para actualizar

Requisitos detallados del sistema y hardware recomendado.

Resumen

Tails works on:

- Most PC computers that are less than 10 years old

- Some older Mac computers with an Intel processor

Tails does not work:

- Newer Mac computers with an Apple processor (M1 or M2)

- Smartphones or tablets

- Raspberry Pi

Tails podría no funcionar en:

Some older computers, for example, if they don't have 2 GB of RAM.

Some newer computers, for example, if their graphics card is incompatible with Linux. Nvidia or AMD Radeon cards often do not work in Tails.

Mira nuestra lista de problemas conocidos de compatibilidad de hardware.

Detailed hardware requirements

Una memoria USB de al menos 8 GB o un DVD grabable.

All the data on this USB stick or DVD is lost when installing Tails.

La posibilidad de iniciar desde una memoria USB o una lectora de DVD.

A 64-bit x86-64 IBM PC compatible processor.

2 GB de memoria RAM para trabajar cómodamente.

Tails puede funcionar con menos de 2 GB de memoria RAM pero puede comportarse de manera extraña o fallar.

Hardware recomendado

Los modelos de portátiles evolucionan demasiado rápido como para que podamos ofrecer una lista actualizada del hardware recomendado. A continuación te ofrecemos algunas pautas si tú, o tu organización, estáis considerando adquirir un portátil dedicado a ejecutar Tails.

Para PC

Evita los modelos "gaming" con tarjetas gráficas Nvidia o AMD Radeon.

Considera comprar un portátil reacondicionado de una serie de alta gama (profesional). Estos son mas baratos y durarán mas que un portátil nuevo y de menor calidad.

Por ejemplo, la serie ThinkPad de Lenovo funciona bien con Tails, incluyendo los modelos X250, X1 Carbon, T440, y T490.

Si vives en una parte del mundo donde los portátiles reacondicionados no son comunes, busca en eBay o en Amazon. Amazon ofrece una Garantía de Amazon Renewed de 90 días.

Considera comprar una portátil nueva de vendedores que garanticen compatibilidad con Linux y Tails, como ThinkPenguin.

Para Mac

Desafortunadamente, no conocemos ningún modelo de Mac que funcione bien con Tails y pueda ejecutar la última versión de macOS.

Tus pasos

Descargar Tails

Descargar Tails

Descargar la actualización

Verifica tu descarga

Verifica tu descarga

Verifica tu descarga

Reiniciar en el otro Tails

Descargar balenaEtcher

Instalar balenaEtcher

Descargar balenaEtcher

Instalar balenaEtcher

Instalar Tails usando balenaEtcher

Instalar Tails usando Discos de GNOME

Install Tails using dd

Instalar intermedio usando balenaEtcher

Instalar intermedio usando Discos de GNOME

Instalar intermedio usando Discos de GNOME

Reinicia en tu memoria USB de Tails

Reiniciar en intermedio

Reiniciar en intermedio

Instalar Tails por clonación

Actualiza tu Tails por clonación

Reinicia tu nuevo Tails

Te damos la bienvenida a Tails!

Advertencia: ¡Tails es seguro, pero no mágico!

Tails es más seguro que cualquier sistema operativo normal. Pero Tails, o cualquier software o sistema operativo, no puede protegerte de todo, incluso si lo pretende.

Las recomendaciones a continuación te darán aún más seguridad, sobre todo en situaciones de alto riesgo.

Proteger tu identidad al usar Tails

Tails está diseñado para esconder tu identidad.

Pero algunas de tus actividades podrían revelarla:

- Compartir archivos con metadatos como lugar, hora, e información sobre el dispositivo

- Usar Tails para más de una cosa a la vez

Limitaciones de la red Tor

Tails usa la red Tor porque es la red más fuerte y popular para protegerse de la vigilancia y la censura.

Pero Tor tiene limitaciones si estás interesado en:

- Esconder que estás usando Tor y Tails

- Proteger tus comunicaciones en línea de determinados atacantes especializados

Reducir los riesgos al utilizar equipos que no son de confianza

Tails puede ejecutarse de forma segura en una computadora que tenga un virus.

Pero Tails no siempre puede protegerte cuando:

- Se hace la instalación desde una computadora infectada

- Se ejecuta Tails en una computadora con una BIOS, firmware o hardware comprometidos

Debido a que siempre debes adaptar tus prácticas de seguridad digital a tus necesidades y amenazas específicas, te alentamos a aprender más leyendo las siguientes guías:

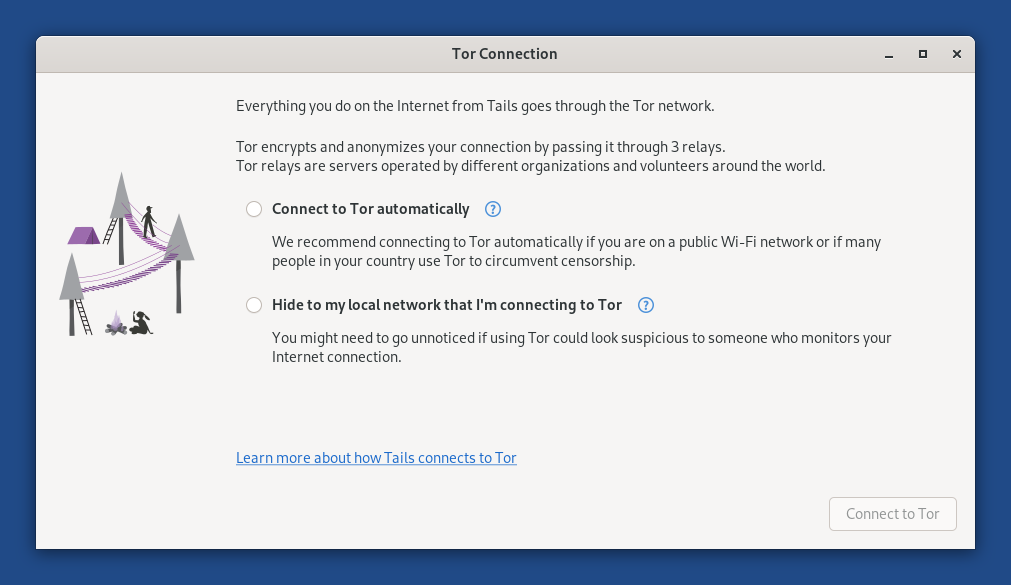

Verificar la clave de firma de Tails

Si ya verificaste la clave de firma de Tails previamente con tu propia clave, puedes saltarte este paso y empezar a descargar y verificar la imagen USB.

En este paso vas a descargar y verificar la clave de firma de Tails que es la clave OpenPGP que se usa para firmar criptográficamente la imagen USB de Tails.

Para seguir estas instrucciones necesitas tener tu propia llave OpenPGP.

Para aprender a crear tu propia llave OpenPGP, consulta Managing OpenPGP Keys por Riseup.

Esta técnica de verificación utiliza la Red de Confianza de OpenPGP y la certificación hecha por desarrolladores oficiales de Debian en la clave de firma de Tails.

Importa la clave de firma de Tails en el depósito de claves de GnuPG:

wget https://tails.net/tails-signing.key

gpg --import < tails-signing.key

Instala el depósito de claves de Debian. Contiene las llaves OpenPGP de todos los desarrolladores de Debian:

sudo apt update && sudo apt install debian-keyring

Importa la clave OpenPGP de Chris Lamb, un antiguo líder del proyecto Debian, desde el depósito de claves de Debian a tu depósito de claves:

gpg --keyring=/usr/share/keyrings/debian-keyring.gpg --export chris@chris-lamb.co.uk | gpg --import

Verifica las certificaciones realizadas sobre la clave de firma de Tails:

gpg --keyid-format 0xlong --check-sigs A490D0F4D311A4153E2BB7CADBB802B258ACD84F

En el resultado de este comando, busca la siguiente línea:

sig!2 0x1E953E27D4311E58 2020-03-19 Chris Lamb <chris@chris-lamb.co.uk>Here,

sig!2means that Chris Lamb verified and certified the Tails signing key with his key and a level 2 check.También es posible verificar las certificaciones realizadas por otras personas. Su nombre y dirección de correo electrónico aparecen en la lista de certificaciones si tienes su llave en tu llavero.

If the verification of the certification failed, then you might have downloaded a malicious version of the Tails signing key or our instructions might be outdated. Please get in touch with us.

The line

175 signatures not checked due to missing keysor similar refers to the certifications (also called signatures) made by other public keys that are not in your keyring. This is not a problem.Certifica la clave de firma de Tails con tu propia clave:

gpg --lsign-key A490D0F4D311A4153E2BB7CADBB802B258ACD84F

Descargar Tails

Descargar la imagen USB:

wget --continue https://download.tails.net/tails/stable/tails-amd64-6.5/tails-amd64-6.5.img

Verifica tu descarga

En este paso, verificarás tu descarga utilizando la clave de firma de Tails.

Descarga la firma de la imagen USB:

wget https://tails.net/torrents/files/tails-amd64-6.5.img.sig

Comprueba que la imagen USB está firmada por la clave de firma de Tails:

TZ=UTC gpg --no-options --keyid-format long --verify tails-amd64-6.5.img.sig tails-amd64-6.5.img

La salida de este comando debería ser la siguiente:

gpg: Signature made Mon Jul 15 15:41:00 2024 UTC

gpg: using EDDSA key ADA2EDA956C296A70A6D7FF4FE2C600D5BB759B5

gpg: Good signature from "Tails developers (offline long-term identity key) <tails@boum.org>" [full]

gpg: aka "Tails developers <tails@boum.org>" [full]

Verifica en esta salida que:

La fecha de la firma es la misma.

The signature is marked as

Good signaturesince you certified the Tails signing key with your own key.

Install Tails using dd

Asegúrate de que la memoria USB en la que quieres instalar Tails está desconectada.

Ejecuta el siguiente comando:

ls -1 /dev/sd?

Devuelve una lista de los dispositivos de almacenamiento del sistema. Por ejemplo:

dev/sdaConecta la memoria USB en la que quieras instalar Tails.

Todos los datos de esta memoria USB se perderán.

Ejecuta de nuevo el mismo comando:

ls -1 /dev/sd?

Tu memoria USB aparece como un nuevo dispositivo en la lista.

/dev/sda /dev/sdbToma nota del nombre del dispositivo de tu memoria USB.

In this example, the device name of the USB stick is

/dev/sdb. Yours might be different.

Si no estás seguro del nombre del dispositivo deberías parar ahora o te arriesgas a sobrescribir cualquier otro disco duro del sistema.

Ejecuta los siguientes comandos para copiar la imagen USB que descargaste previamente a la memoria USB.

Reemplaza:

tails.img con la ruta a la imagen USB

dispositivo con el nombre del dispositivo encontrado en el paso 5.

dd if=tails.img of=device bs=16M oflag=direct status=progress

Deberías obtener algo como esto:

dd if=/home/user/tails-amd64-3.12.img of=/dev/sdb bs=16M oflag=direct status=progress

Si no se devuelve ningún mensaje de error, Tails se está copiando en la memoria USB. La copia tarda algún tiempo, generalmente unos minutos.

If you get a

Permission deniederror, try addingsudoat the beginning of the command:sudo dd if=tails.img of=device bs=16M oflag=direct status=progress

The installation is complete after the command prompt reappears.

¡Bien hecho!

¡Felicitaciones, has instalado Tails en tu memoria USB!

En el siguiente paso, harás que tu computadora se inicie en esta memoria USB.

Tails might not work on your computer, so good luck!

If you already started on the other Tails, go directly to step 3: Verify that the other Tails is up-to-date.

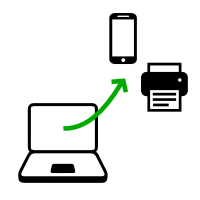

Abre estas instrucciones en otro dispositivo

In the next step, you will shut down the computer. To be able to follow the rest of the instructions afterwards, you can either:

Scan this QR code on your smartphone or tablet:

Print these instructions on paper.

Take note of the URL of this page:

https://tails.net/install/windows/index.es.html?back=1

https://tails.net/install/mac/index.es.html?back=1

https://tails.net/install/linux/index.es.html?back=1

https://tails.net/install/expert/index.es.html?back=1

https://tails.net/install/clone/pc/index.es.html?back=1

https://tails.net/install/clone/mac/index.es.html?back=1

https://tails.net/upgrade/tails/index.es.html?back=1

https://tails.net/upgrade/windows/index.es.html?back=1

https://tails.net/upgrade/mac/index.es.html?back=1

https://tails.net/upgrade/linux/index.es.html?back=1

https://tails.net/upgrade/clone/index.es.html?back=1

Restart on the intermediary Tails

Restart on the other Tails

Restart on your Tails USB stick

Hacer que la computadora inicie en la memoria USB.

-

Asegúrate de haber instalado Tails usando alguno de los siguientes:

Haz click en el botón .

Presiona y mantén la tecla Shift mientras eliges Arranque ▸ Reiniciar.

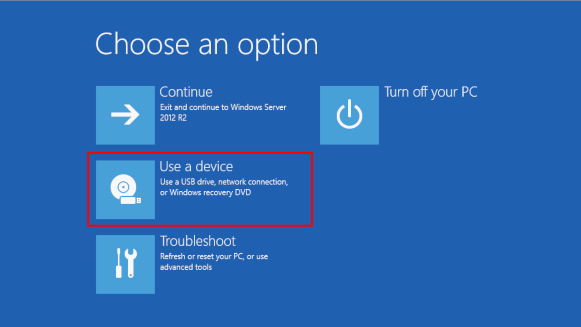

En la pantalla Elegir una opción, elige Usar un dispositivo.

Si la pantalla de Elegir una opción o la opción Usar un dispositivo no aparecen, revisa las instrucciones sobre cómo iniciar Tails usando la tecla de Menú de Arranque.

En la pantalla de Usar un dispositivo, elige Menú de Arranque.

Se apaga Windows, se reinicia la computadora, y aparece el Menú de Arranque.

Conecta tu memoria USB de Tails prontamente después de haber seleccionado Menú de Arranque y mientras Windows se esté apagando.

If your Windows has no Boot Menu option available, make sure that your Tails USB stick is plugged in and choose your USB stick directly in the list of devices.

En el futuro, te Te recomendamos que sólo conectes tu memoria USB de Tails mientras Windows se esté apagando. De otra manera, un virus en Windows podría infectar tu memoria USB de Tails y romper su seguridad.

Un ataque como esos es posible en teoría pero poco probable en la práctica. No conocemos de ningún virus capaz de infectar Tails. Lee nuestras advertencias sobre conectar Tails en sistemas no confiables.

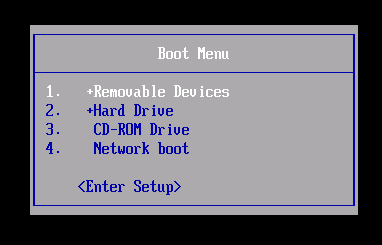

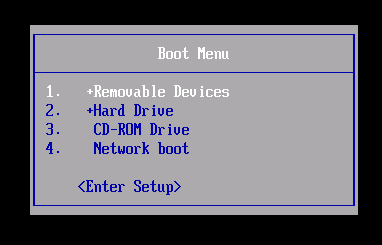

El Menú de Arranque es una lista de posibles dispositivos de los cuales iniciar. La siguiente captura de pantalla es un ejemplo de un Menú de Arranque:

En el Menú de Arranque, selecciona tu memoria USB y aprieta Enter.

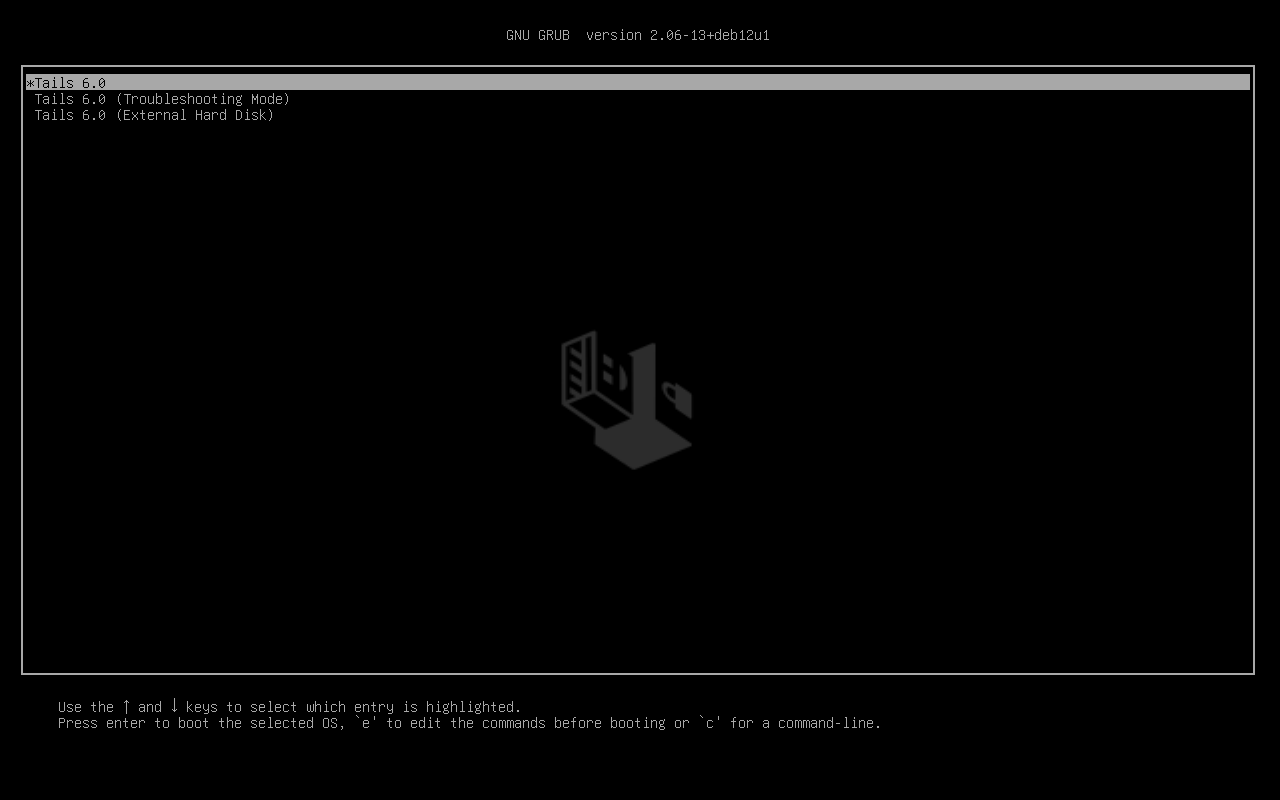

Si la computadora inicia en Tails, aparece el Gestor de Arranque y Tails arranca automáticamente luego de 4 segundos.

La entrada Modo de solución de problemas desactiva algunas funcionalidades del núcleo de Linux y podría funcionar mejor en algunos ordenadores. Puedes probar esta opción si crees que estás experimentando errores de compatibilidad de hardware al iniciar Tails.

La entrada Disco duro externo permite iniciar desde un disco duro externo y algunas memorias USB problemáticas.

La mayoría de las computadoras no arrancarán desde una memoria USB de Tails automáticamente, pero puedes presionar alguna tecla para mostrar una lista de dispositivos desde los cuales arrancar.

Si en la computadora también está instalado Windows 8 o 10, lee las instrucciones para arrancar Tails desde Windows 8 o 10. Arrancar Tails desde Windows es más fácil que usando la tecla del Menú de Arranque.

La captura de pantalla siguiente es un ejemplo de Menú de Arranque:

Esta animación muestra cómo usar la tecla del Menú de Arranque para iniciar desde la memoria USB:

Las instrucciones siguientes explican en detalle cómo usar la tecla del Menú de Arranque para arrancar desde la memoria USB:

-

Asegúrate de haber instalado Tails usando alguno de los siguientes:

-

Apaga la computadora mientras dejas la memoria USB conectada.

Apaga la computadora y conecta la memoria USB de Tails.

Apaga la computadora.

Inserta la otra memoria USB de Tails desde la que quieres instalaractualizar.

Desconecta tu memoria USB y deja conectada la memoria USB intermedia.

-

Identifica las teclas del Menú de Arranque de tu computadora de acuerdo a su fabricante en la lista siguiente:

Fabricante Tecla Acer F12, F9, F2, Esc Apple Opción Asus Esc Clevo F7 Dell F12 Fujitsu F12, Esc HP F9 Huawei F12 Intel F10 Lenovo F12, Novo MSI F11 Samsung Esc, F12, F2 Sony F11, Esc, F10 Toshiba F12 Otros… F12, Esc En muchas computadoras, cuando se encienden, se muestra un mensaje brevemente que también explica cómo llegar al Menú de Arranque o editar la configuración de la BIOS.

-

Enciende la computadora.

Presiona repetidamente la primera tecla posible identificada en el paso 2 de manera inmediata.

-

SI la computadora arranca en otro sistema operativo, o te da un mensaje de error, apágala y enciéndela de nuevo, repitiendo el paso 3 con todas las teclas posibles para acceder al Menú de Arranque que has identificado en el paso 2.

Si aparece un Menú de Arranque con una lista de dispositivos, selecciona tu memoria USB y presiona Enter.

Si la computadora inicia en Tails, aparece el Gestor de Arranque y Tails arranca automáticamente luego de 4 segundos.

-

Asegúrate de haber instalado Tails usando alguno de los siguientes:

-

Apaga la computadora.

Apaga la computadora mientras dejas la memoria USB conectada.

Conecta la otra memoria USB de Tails desde la que deseas instalar.

-

Conecta tu memoria USB de Tails.

-

Enciende la computadora.

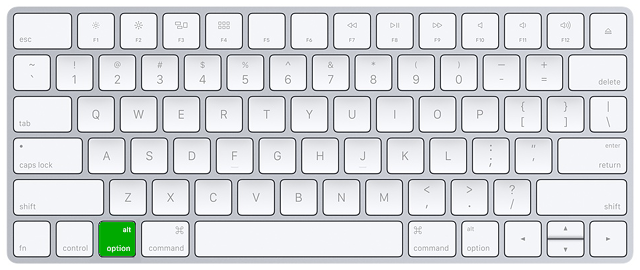

Immediately press-and-hold the Option key (⌥ or Alt key) when the startup sound is played.

Mantén pulsada la tecla hasta que aparezca una lista de posibles discos de arranque.

-

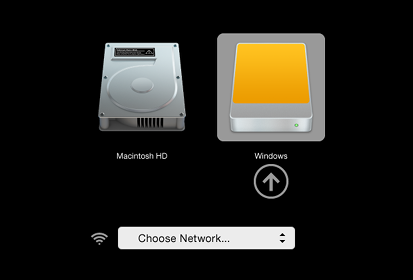

Elige la memoria USB y presiona Enter. La memoria USB aparece como un disco duro externo y puede estar catalogada como EFI Boot o Windows como en las siguientes capturas de pantalla:

Si el USB no aparece en la lista de discos de arranque:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

Asegúrate de haber instalado Tails usando alguno de los siguientes:

Make sure that you have verified your download of Tails.

Make sure that you have verified your download.

-

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install on a different USB stick.

Try to use the same USB stick to start on a different computer.

Si tu computadora sigue sin mostrar el Gestor de Arranque, puede que actualmente sea imposible iniciar Tails en tu computadora.

-

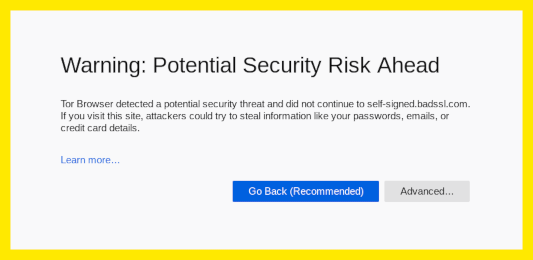

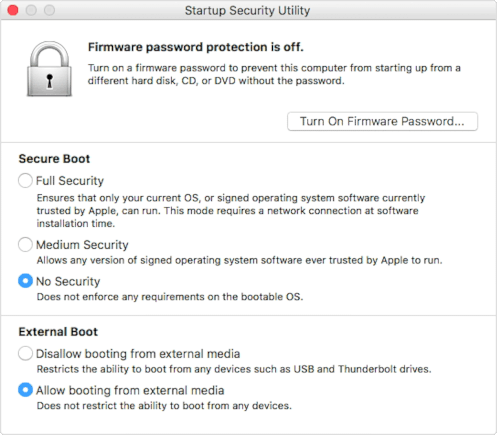

Si tu Mac muestra el siguiente error:

La configuración de seguridad no permite que este Mac use un disco de arranque externo.

Tendrás que cambiar la configuración de la Startup Security Utility de tu Mac para permitir que arranque desde Tails.

Para abrir la Utilidad de seguridad de inicio:

Turn on your Mac, then press and hold Command(⌘)+R immediately after you see the Apple logo. Your Mac starts up from macOS Recovery.

When you see the macOS Utilities window, choose Utilities ▸ Startup Security Utility from the menu bar.

Cuando se te pida que te autentiques, haz clic en Introducir contraseña de macOS y, a continuación, elije una cuenta de administrador e introduce su contraseña.

En la Utilidad de seguridad de inicio:

Choose No Security in the Secure Boot section.

Choose Allow booting from external media in the External Boot.

Para seguir protegiendo tu Mac de arranques desde soportes externos no fiables, puedes establecer una contraseña de firmware, disponible en macOS Mountain Lion o posterior. Una contraseña de firmware impide que los usuarios que no la tengan arranquen desde cualquier medio que no sea el disco de arranque designado.

Si olvidas tu contraseña de firmware necesitarás una cita de servicio en persona con una Apple Store o un Proveedor de Servicios Autorizado de Apple.

Lee más en Ayuda de Apple acerca de:

Si la computadora inicia en Tails, aparece el Gestor de Arranque y Tails arranca automáticamente luego de 4 segundos.

La entrada Troubleshooting Mode desactiva algunas características del núcleo de Linux y podría funcionar mejor en algunos ordenadores. Puedes probar esta opción si crees que estás experimentando errores de compatibilidad de hardware al iniciar Tails.

La entrada External Hard Disk permite iniciar desde un disco duro externo y algunas memorias USB problemáticas.

Troubleshoot Tails not starting

-

If no Boot Menu appears, refer to the instructions on starting Tails using the Boot Menu key.

-

If none of the possible Boot Menu keys from the previous technique work, refer to the troubleshooting instructions about Tails not starting at all.

-

If the Boot Menu appears but your USB stick is not listed in the Boot Menu:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

-

If your USB stick is listed in the Boot Menu but the Boot Loader does not appear:

If your USB stick appears in the list of startup disks but the Boot Loader does not appear:

Wait 2–3 minutes and try again. Some USB sticks need some rest after installing.

Try all other USB ports on the computer. Some USB ports cannot be used to start from.

Asegúrate de haber instalado Tails usando alguno de los siguientes:

Make sure that you have verified your download of Tails.

Make sure that you have verified your download.

-

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install again on the same USB stick.

Try to install on a different USB stick.

Try to use the same USB stick to start on a different computer.

If your computer still does not display the Boot Loader, it might currently be impossible to start Tails on your computer.

-

If the Boot Loader appears but Tails fails to start after the Boot Loader, refer to the troubleshooting section about Tails not starting after the Boot Loader. the troubleshooting section about Tails not starting after the Boot Loader.

Starting the computer using a Boot Menu key can be faster than starting the computer on Windows first and then on Tails. We recommend you learn how to start Tails using the Boot Menu key if you use Tails regularly.

Apple does not prioritize collaborating with Free Software projects. Their newest hardware is usually very hard for Free Software developers to get working with Linux, and thus Tails. PC hardware tends to be more open and work better with Linux.

¡Te damos la bienvenida a Tails!

Starting Tails

After the Boot Menu, a loading screen appears.

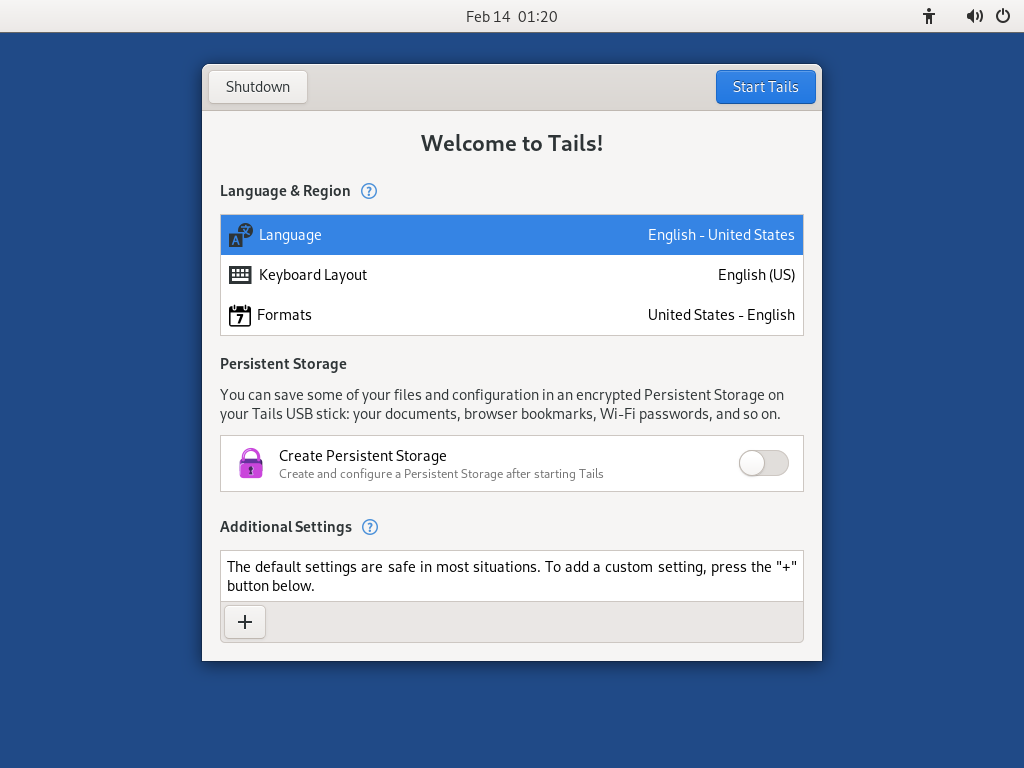

One to two minutes after the Boot Loader and the loading screen, the Welcome Screen appears.

In the Welcome Screen, select your language and keyboard layout in the Language and Formats section. Click Start Tails.

If your keyboard or touchpad doesn't work, try using a USB keyboard or mouse.

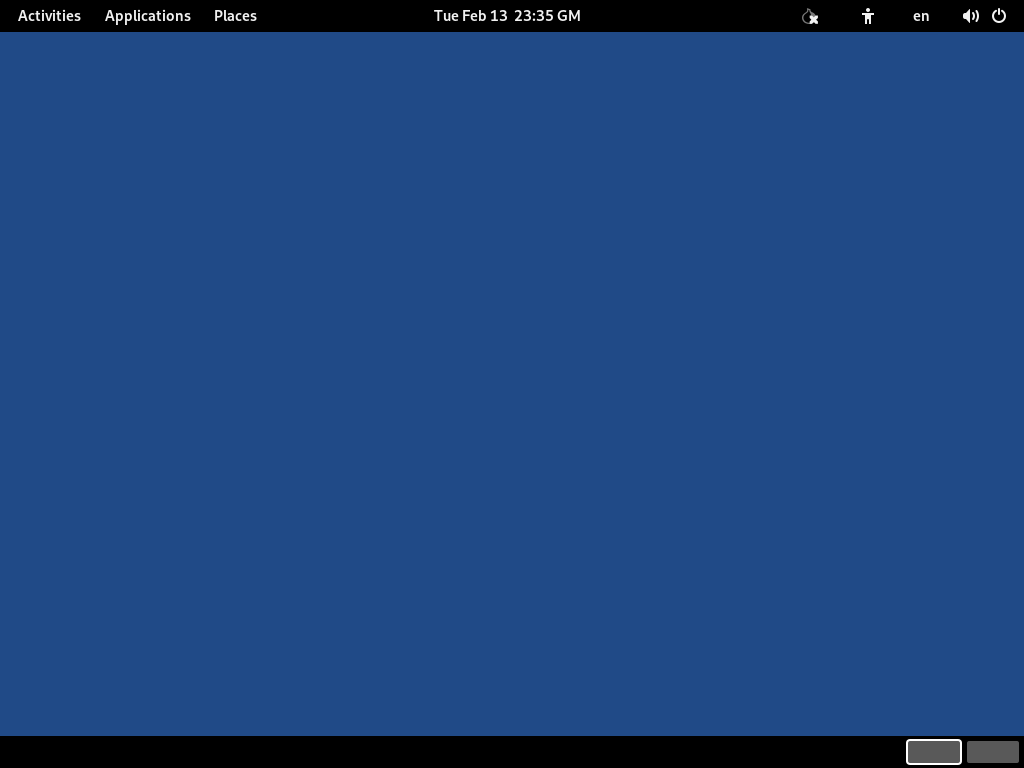

Luego de 15–30 segundos, el escritorio de Tails aparecerá.

Te damos la bienvenida a tu nuevo Tails!

¡Lo has conseguido!

¡Has conseguido iniciar tu nuevo Tails en tu ordenador!

Felicidades por mantenerte a salvo :)

Para seguir descubriendo Tails, lee nuestra documentación.

Test your Wi-Fi

Los problemas con el Wi-Fi son, por desgracia, bastante comunes en Tails y Linux en general. Para probar si tu interfaz Wi-Fi funciona en Tails:

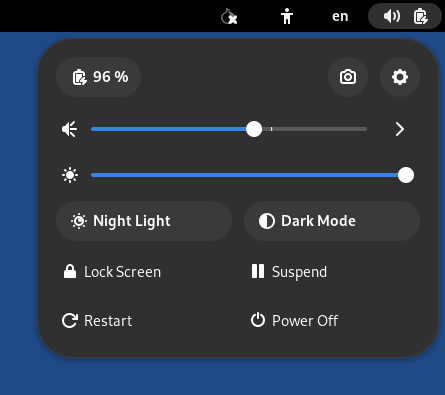

Abre el menú del sistema en la esquina superior derecha:

Selecciona Wi-Fi No Conectado y, a continuación, Seleccionar Red.

Después de establecer una conexión a una red local, aparece el asistente de Conexión Tor para ayudarte a conectar a la red Tor.

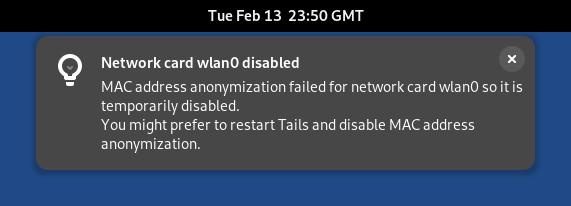

Si tu interfaz Wi-Fi no está funcionando, puede que experimentes lo siguiente:

There is no Wi-Fi menu in the system menu:

La interfaz está desactivada porque la anonimización de la dirección MAC falló:

In this case, you can disable MAC address anonymization in the Welcome Screen. Doing so has security implications, so read carefully our documentation about MAC address anonymization.

Aparece la siguiente notificación:

Activation of network connection failed

Para conectarte a Internet, puedes probar de:

Usar un cable Ethernet en vez de Wi-Fi si es posible. Los adaptadores por cable funcionan mejor en Tails.

Compartir la conexión de datos móviles o Wi-Fi de tu teléfono con un cable USB. Compartir una conexión de esta manera se denomina Anclaje a red USB.

Consulta las instrucciones para:

-

Solo compartir datos móviles funciona en iPhones y iPads; compartir Wi-Fi no funciona.

Tails cannot hide the information that identifies your phone on the local network. If you connect your phone to a:

Wi-Fi network: the network can see the MAC address of your phone.

This has security implications that we explain in our documentation on MAC address anonymization. Some phones have a feature to hide the MAC address of the phone.

Mobile data network: the network is able to know the identifier of your SIM card (IMSI) and the serial number of your phone (IMEI).

-

Compra un adaptador USB Wi-Fi que funcione en Tails:

Vendor Model Size Speed Price Buy offline Buy online Panda Wireless Ultra Nano 150 Mbit/s $18 No Amazon Panda Wireless PAU05 Small 300 Mbit/s $65 No Amazon ThinkPenguin TPE-N150USB Nano 150 Mbit/s $74 No ThinkPenguin Si encuentras otro adaptador USB Wi-Fi que funcione en Tails, háznoslo saber. Puedes escribir a tails-support-private@boum.org (email privado).

Check in our list of known Wi-Fi issues if there is a workaround to get your Wi-Fi interface to work in Tails.